Სარჩევი:

- ნაბიჯი 1: შედით თქვენს AWS ანგარიშზე

- ნაბიჯი 2: დაწყება AWS IOT "საგნებით"

- ნაბიჯი 3: AWS IOT "ნივთის" რეგისტრაცია

- ნაბიჯი 4: სერთიფიკატის გააქტიურება

- ნაბიჯი 5: პოლიტიკის დამატება თქვენს სერთიფიკატში

- ნაბიჯი 6: AWS SNS თემის საწყისი დაყენება

- ნაბიჯი 7: შექმენით Iot-role.trust.json ფაილი

- ნაბიჯი 8: შექმენით Iot-policy.json ფაილი

- ნაბიჯი 9: შექმენით AWS SNS თემა (ნაწილი 1)

- ნაბიჯი 10: შექმენით AWS SNS თემა (ნაწილი 2)

- ნაბიჯი 11: შექმენით AWS SNS თემა (ნაწილი 3)

- ნაბიჯი 12: შექმენით Bucket Amazon S3– ზე

- ნაბიჯი 13: შექმენით AWS პოლიტიკა (ნაწილი 1)

- ნაბიჯი 14: შექმენით AWS პოლიტიკა (ნაწილი 2)

- ნაბიჯი 15: ცხრილების შექმნა DynamoDB– სთვის

- ნაბიჯი 16: Roomstatus.py

- ნაბიჯი 17: Rfid.py

- ნაბიჯი 18: Server.py

- ნაბიჯი 19: Telegram.py

- ნაბიჯი 20: პირდაპირი ნაკადი (camera_pi.py)

- ავტორი John Day [email protected].

- Public 2024-01-30 10:20.

- ბოლოს შეცვლილი 2025-06-01 06:09.

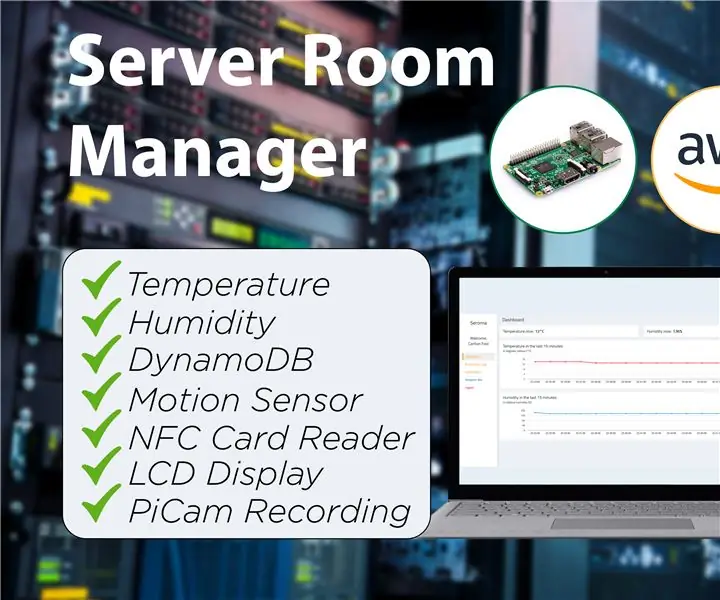

სერომა არის სერვერის ოთახის მენეჯერი, რომელიც მომხმარებლებს საშუალებას აძლევს შეამოწმონ სერვერების მდგომარეობა (ტემპერატურა და ტენიანობა), სერვერის ოთახის წვდომის ჟურნალები, ასევე მონიტორინგი გაუწიონ თავად სერვერის ოთახს უსაფრთხოების ნებისმიერი დარღვევისთვის.

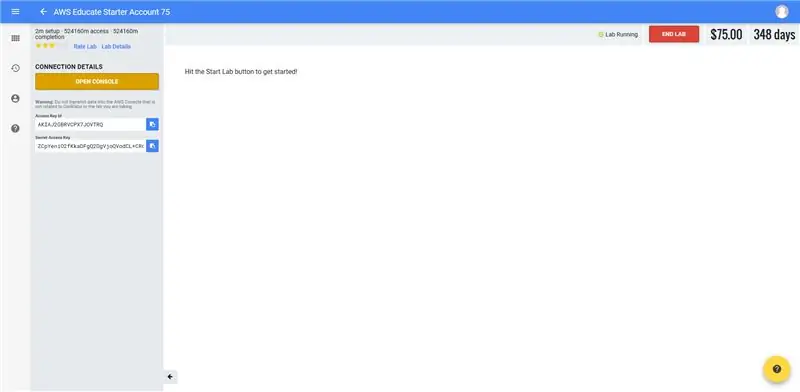

ნაბიჯი 1: შედით თქვენს AWS ანგარიშზე

- ჩვენთვის, ჩვენ შევედით AWS განათლების სტუდენტური კარიბჭის მეშვეობით, რადგან ჩვენ გვაქვს სტუდენტის aws ანგარიში.

- გადადით "AWS ანგარიშის" ჩანართზე, ნავიგაციის მენიუში, ზედა მარჯვენა კუთხეში.

- დააწკაპუნეთ "გადადით თქვენს AWS განათლების დამწყებ ანგარიშზე"

- გახსენით კონსოლი თქვენს AWS მართვის კონსოლზე წვდომისათვის.

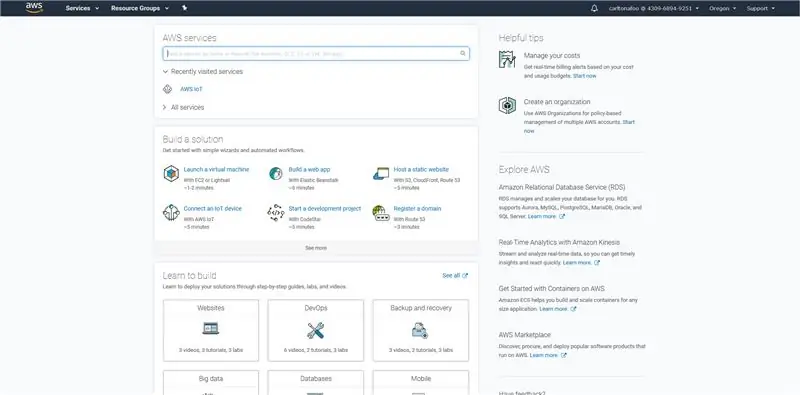

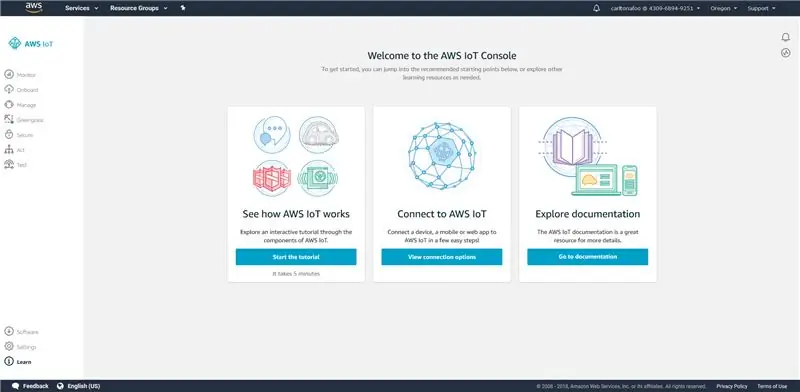

ნაბიჯი 2: დაწყება AWS IOT "საგნებით"

- მოძებნეთ "AWS IoT" AWS სერვისების საძიებო ზოლში.

- დააწკაპუნეთ „დაწყებაზე“და გადადით AWS IoT კონსოლის საინფორმაციო დაფაზე, სადაც შეგიძლიათ ნახოთ ყველა IoT მოწყობილობა თქვენს AWS ანგარიშში რეგისტრირებული.

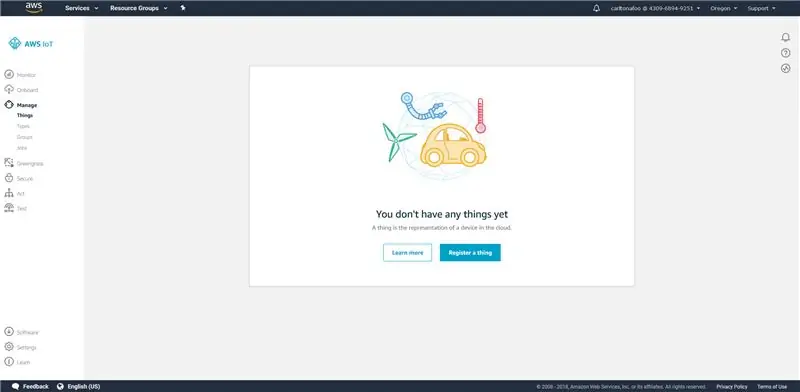

ნაბიჯი 3: AWS IOT "ნივთის" რეგისტრაცია

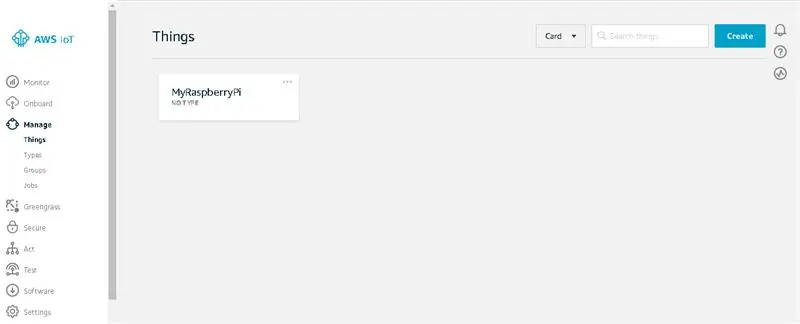

- ნავიგაციის ზოლში ნავიგაცია მოახდინეთ თქვენი IoT „საგნების“სამართავად.

- დააწკაპუნეთ „ნივთის რეგისტრაციაზე“, თუკი ჯერ არ გაქვთ ნივთი. (თუ თქვენ უკვე გაქვთ რაიმე, დააწკაპუნეთ ღილაკზე "შექმნა" ეკრანის ზედა მარჯვენა კუთხეში, საძიებო ჩანართის გვერდით.)

- დააწკაპუნეთ პირველ ღილაკზე სახელწოდებით "შექმენით ერთი რამ".

- ჩაწერეთ "RaspberryPi" როგორც ნივთის სახელი. ამ ნაბიჯისათვის, "სახელის" გარდა სხვა შეყვანა არ არის საჭირო. ამის შემდეგ, დააწკაპუნეთ შემდეგზე.

ნაბიჯი 4: სერთიფიკატის გააქტიურება

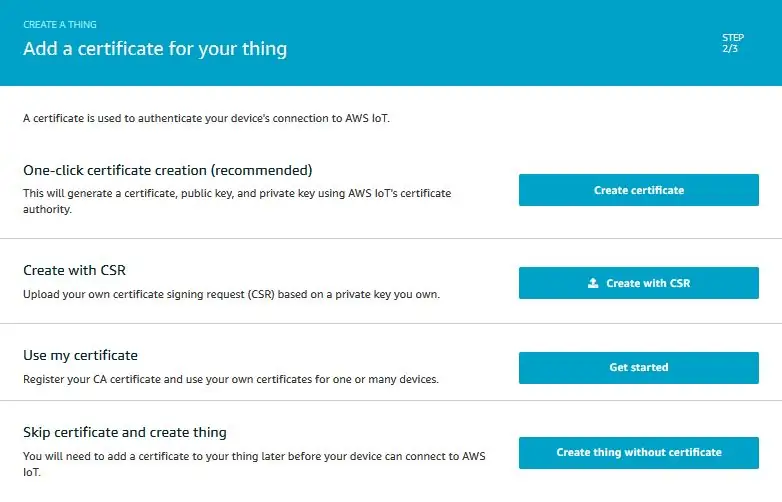

- შემდეგ ეტაპზე, დააჭირეთ ღილაკს "შექმნა სერთიფიკატი".

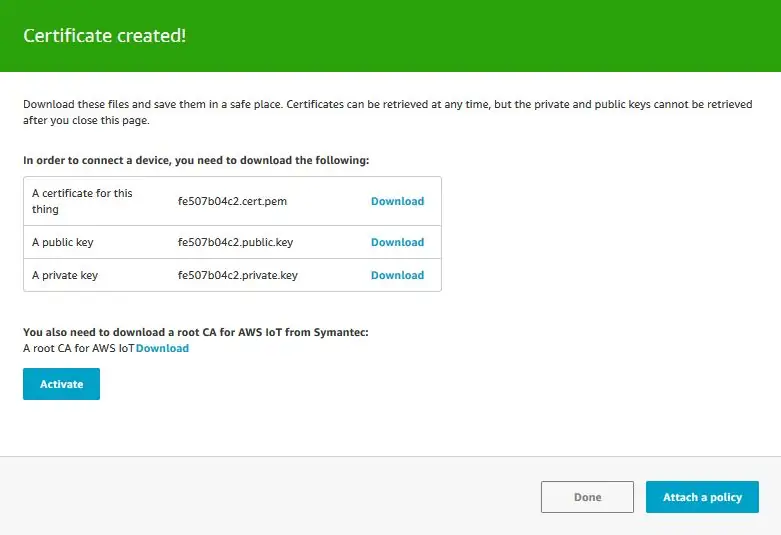

- ჩამოტვირთეთ და შეინახეთ 4 გადმოსაწერი ბმული მომდევნო გვერდზე სამუშაო დირექტორიაში ან საქაღალდეში. ძირეული CA ფაილის შესანახად, დააწკაპუნეთ მარჯვენა ღილაკით და შეინახეთ-as.

- დააჭირეთ ღილაკს "გააქტიურება" და გამოჩნდება წარმატებული შეტყობინება.

- გამოიყენეთ მეგობრული სახელები ფაილებისთვის თითოეული ფაილის სახელის წინ არსებული ნომრების ამოღებით და ძირეული CA ფაილის სახელით "rootca.pem".

- გასაგრძელებლად დააწკაპუნეთ "მიამაგრეთ პოლიტიკა".

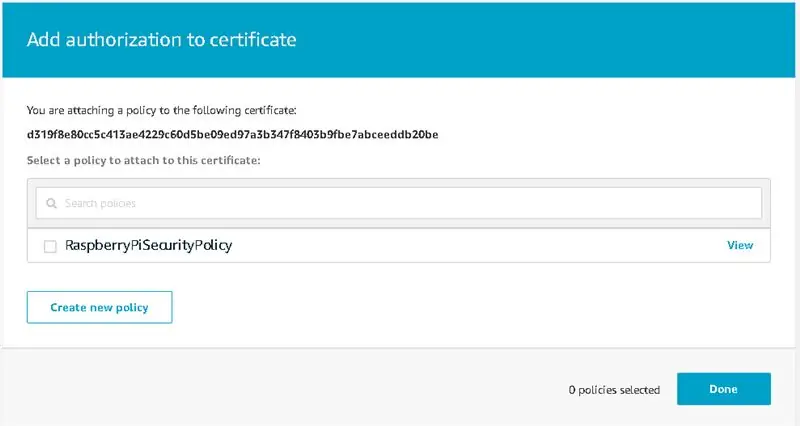

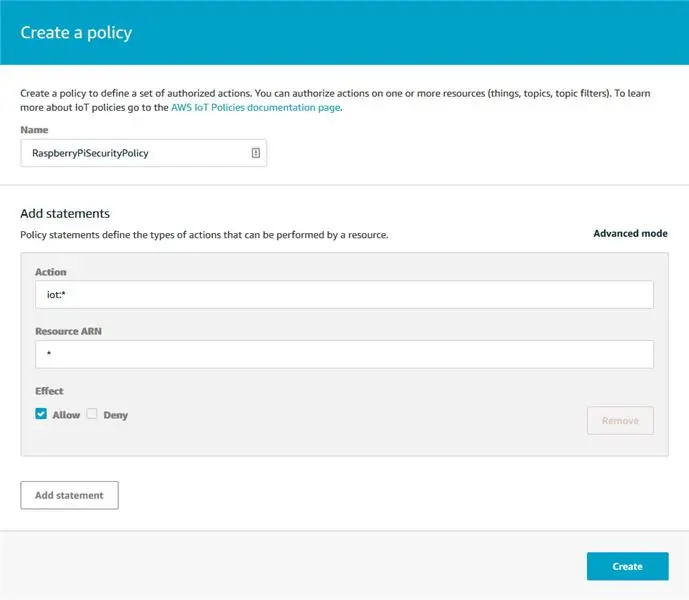

ნაბიჯი 5: პოლიტიკის დამატება თქვენს სერთიფიკატში

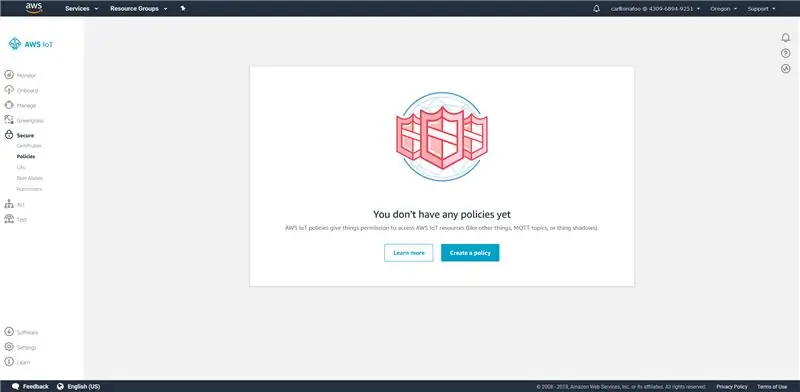

- მომდევნო გვერდზე, თუ თქვენ არ გაქვთ პოლიტიკა, ისინი მოგთხოვთ გააკეთოთ ის "შექმენით პოლიტიკა" ღილაკზე.

- თუ თქვენ უკვე გაქვთ არსებული პოლიტიკა, დააჭირეთ ღილაკს "შექმენით ახალი პოლიტიკა" ქვემოთ.

-

შეიყვანეთ შემდეგი ინფორმაცია პოლიტიკის შექმნის ფორმაში.

დასახელება: RaspberryPiSecurityPolicy

მოქმედება: iot:*

რესურსი ARN: *

ეფექტი: ნება დართეთ

- თქვენი პოლიტიკა უნდა გამოჩნდეს "პოლიტიკის" ჩანართში "უსაფრთხოება".

- შემდეგი, გადადით "სერთიფიკატების" ჩანართზე, რომელიც ასევე არის "უსაფრთხოება" და მიამაგრეთ თქვენი პოლიტიკა ადრე შექმნილ სერთიფიკატს.

- მომდევნო გვერდზე, დააწკაპუნეთ თქვენს პოლიტიკაზე და შემდეგ დააჭირეთ ღილაკს "მიმაგრება".

- თქვენს მიერ შექმნილი ნივთის დეტალების გვერდზე, "ურთიერთქმედების" ჩანართში, არის REST API საბოლოო წერტილი, რომელიც უნდა იყოს კოპირებული და შენახული.

- AWS- ს უნდა ჰქონდეს ისეთი რამ, რაც ერთვის პოლიტიკას და აქვს სერთიფიკატი.

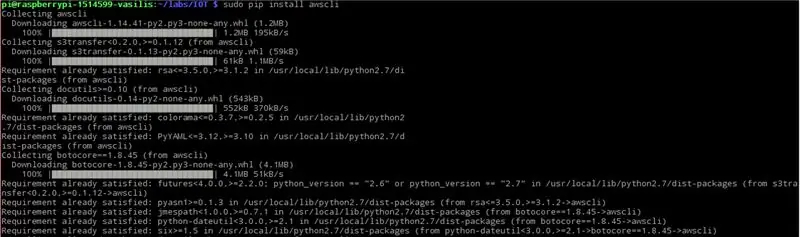

ნაბიჯი 6: AWS SNS თემის საწყისი დაყენება

SSH შევიდა Raspberry Pi და დააინსტალირეთ AWS CLI შემდეგი pip ბრძანების გამოყენებით:

sudo pip დააინსტალირეთ awscli

AWS CLI მოიცავს ბრძანების დასრულების ფუნქციას, მაგრამ ის სტანდარტულად არ არის დაინსტალირებული. გამოიყენეთ შემდეგი ბრძანება Raspberry Pi- ის CLI ინტერფეისზე ბრძანების დასრულების ფუნქციის დასაყენებლად:

სრული -C aws_completer aws

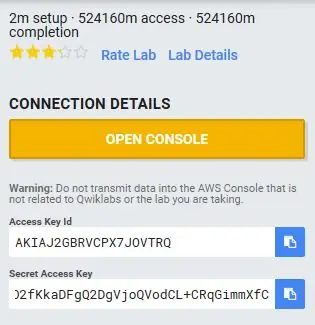

დააკონფიგურირეთ AWS CLI წვდომის გასაღების ID, საიდუმლო წვდომის გასაღები, AWS რეგიონის სახელი და ბრძანების გამოყვანის ფორმატი შემდეგი ბრძანების გამოყენებით:

aws კონფიგურაცია

ამის შემდეგ კონსოლი მოგთხოვთ შეავსოთ შემდეგი ინფორმაცია:

pi@raspberrypi: aw $ aws კონფიგურაცია

AWS წვდომის გასაღების ID [არცერთი]: "განათავსეთ თქვენი მომხმარებლის წვდომის გასაღების ID აქ" AWS საიდუმლო წვდომის გასაღები [არცერთი]: "განათავსეთ თქვენი მომხმარებლის საიდუმლო წვდომის გასაღები აქ" ნაგულისხმევი რეგიონის სახელი [არცერთი]: eu-central-1 ნაგულისხმევი გამომავალი ფორმატი [არცერთი]: json pi@raspberrypi: ~ $

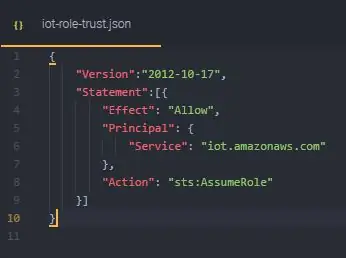

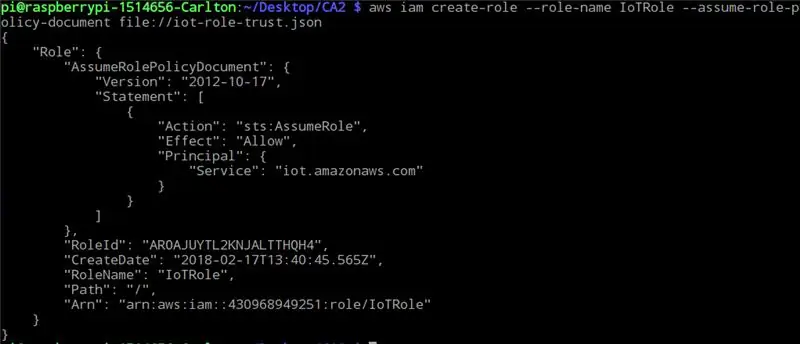

ნაბიჯი 7: შექმენით Iot-role.trust.json ფაილი

- შექმენით JSON ფაილი ზემოთ IAM პოლიტიკით ფაილის სახელი iot-role.trust.json.

- შექმენით როლი AWS CLI გამოყენებით შემდეგი ბრძანების გამოყენებით

aws iam შექმნა-როლი-როლის სახელი my-iot-role-ვივარაუდოთ-როლი პოლიტიკა-დოკუმენტის ფაილი: //iot-role-trust.json

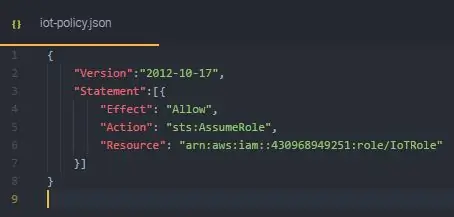

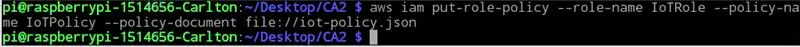

ნაბიჯი 8: შექმენით Iot-policy.json ფაილი

- შექმენით JSON ფაილი ზემოაღნიშნული პოლიტიკით ფაილის სახელი iot-policy.json.

- შექმენით როლური პოლიტიკა AWS CLI გამოყენებით შემდეგი ბრძანების გამოყენებით:

aws iam put-role-policy-როლის სახელი IoTRole-პოლიტიკის სახელი iot-policy-პოლიტიკის დოკუმენტის ფაილი: //iot-policy.json

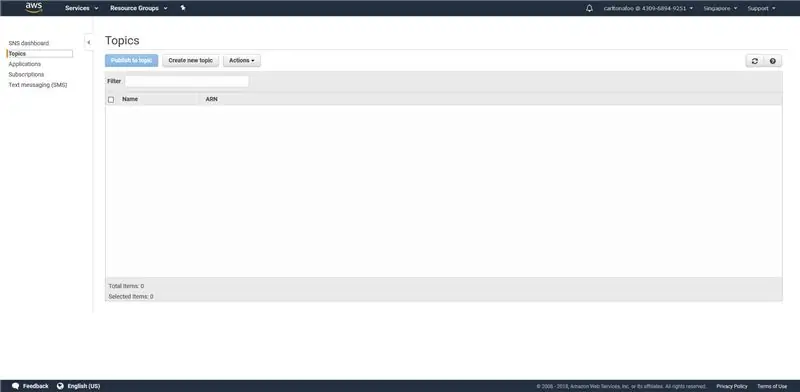

ნაბიჯი 9: შექმენით AWS SNS თემა (ნაწილი 1)

- AWS სერვისების საძიებო ზოლში მოძებნეთ „SNS“სერვისი ან გადადით

- რადგან თქვენ არ გაქვთ თემები, დააწკაპუნეთ „ახალი თემის შექმნაზე“თემის შესაქმნელად.

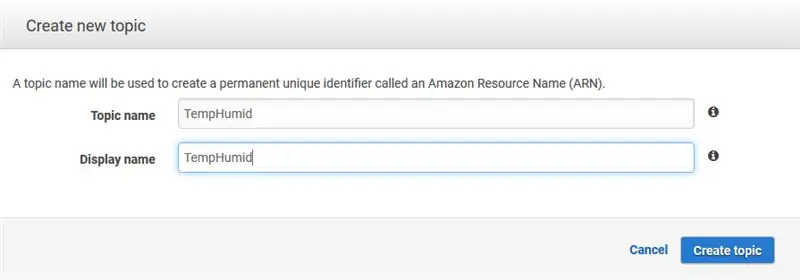

- ჩაწერეთ თქვენი თემის სახელი და ჩვენების სახელი და დააწკაპუნეთ „თემის შექმნაზე“და ახალი ნაბიჯი გამოჩნდება, როდესაც ყველა ნაბიჯი წარმატებულია.

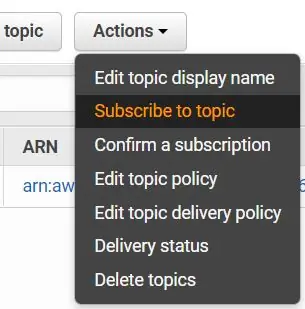

- დააწკაპუნეთ ჩამოსაშლელ ღილაკზე "ქმედებები" და "თემის პოლიტიკის რედაქტირება".

ნაბიჯი 10: შექმენით AWS SNS თემა (ნაწილი 2)

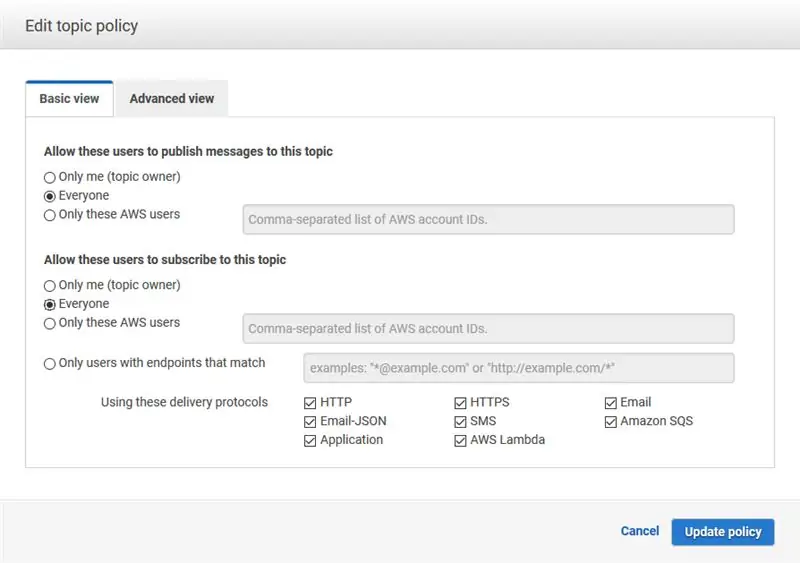

- დააწესეთ პოლიტიკა, რომ ყველას შეეძლოს გამოქვეყნება და გამოწერა, რადგან ეს არის AWSEducate ანგარიშის შეზღუდვები.

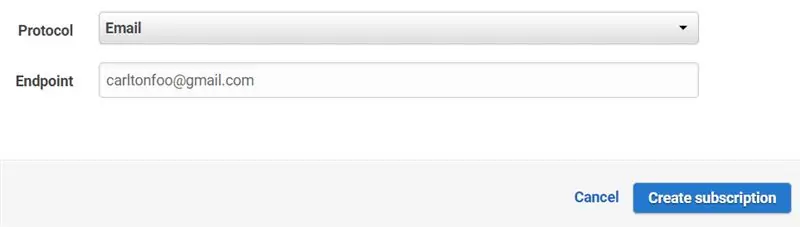

- გამოიწერეთ ეს თემა, რომ მიიღოთ ამ თემაზე გამოქვეყნებული განახლებები.

-

შეცვალეთ პროტოკოლი "ელ.ფოსტა" და შეიყვანეთ თქვენი ელ.ფოსტა დასასრულს.

- გადადით თქვენს ელ.ფოსტაზე, სადაც აკრიფეთ თქვენი საბოლოო წერტილი, დააწკაპუნეთ დადასტურების ბმულზე, რათა დაადასტუროთ თქვენი ელ.ფოსტის გამოწერა თემის გამოსაწერად.

- გადადით "AWS IoT" სერვისებზე, მარცხენა ნავიგაციის მენიუში, დააჭირეთ "მოქმედებას". ეს გვერდი არის თქვენი წესები ნაჩვენები და ხელმისაწვდომი თქვენ სანახავად და შესწორებისათვის. ამჟამად, არ არსებობს წესები თქვენი IoT ნივთისთვის, დააწკაპუნეთ "შექმენით წესი".

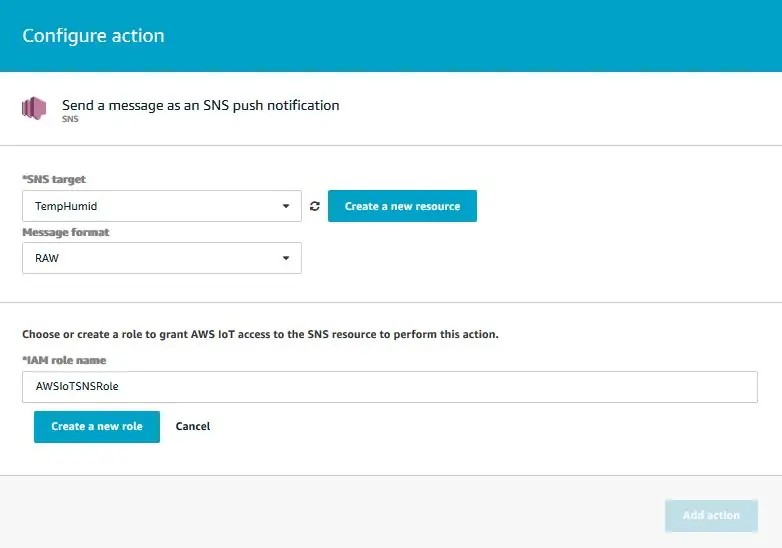

ნაბიჯი 11: შექმენით AWS SNS თემა (ნაწილი 3)

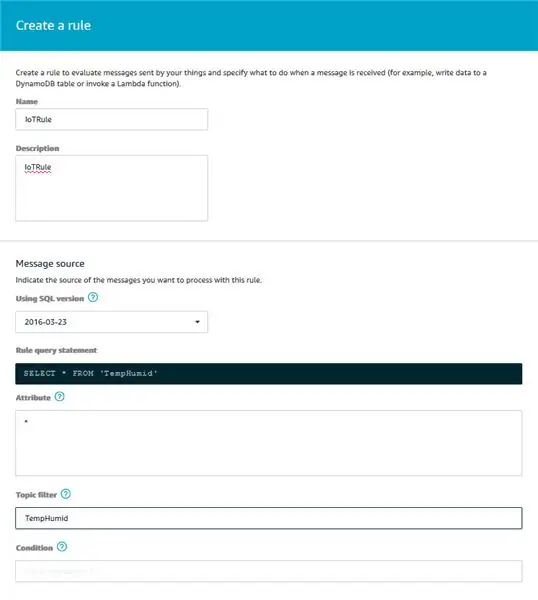

- ჩაწერეთ სახელი სახელის ველში თქვენი წესისთვის. აღწერა ველში ჩაწერეთ აღწერა თქვენი წესისათვის. გააგრძელეთ შეტყობინებების წყაროს განყოფილება, ჩვენ ვირჩევთ ყველაზე განახლებულ SQL ვერსიას "SQL ვერსიის გამოყენებით" განყოფილებაში. აკრიფეთ * ატრიბუტში, რომ შეარჩიოთ MQTT შეტყობინება მთელი თემადან, ჩვენს შემთხვევაში ჩვენი თემაა „TempHumid“.

- შემდეგ დაამატეთ "SNS" შეტყობინების მოქმედება თქვენი წესისთვის. შემდეგ დააჭირეთ ღილაკს "მოქმედების კონფიგურაცია".

- "მოქმედების კონფიგურაციის" გვერდზე აირჩიეთ SNS თემა, რომელიც თქვენ შექმენით და შეტყობინების ფორმატი, როგორც RAW. ამის შემდეგ შეარჩიეთ როლი, რომელიც თქვენ შექმენით AWS CLI გამოყენებით და დააწკაპუნეთ "მოქმედების დამატებაზე".

- თქვენი ქმედება იქნება კონფიგურირებული და დაბრუნდება "შექმენით წესი".

- დააწკაპუნეთ რედაქტირებაზე, თუ გსურთ წესის რედაქტირება.

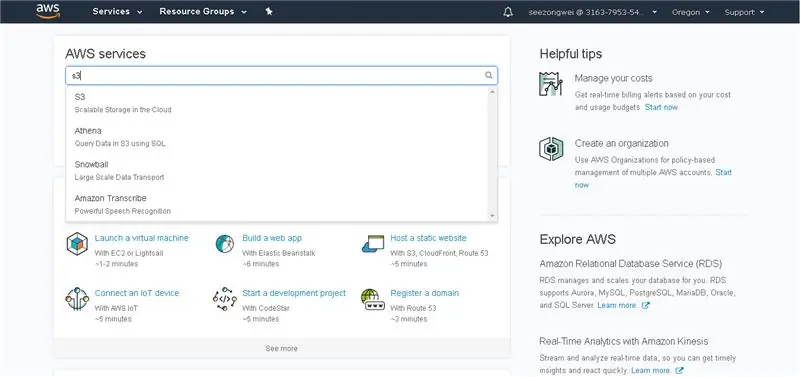

ნაბიჯი 12: შექმენით Bucket Amazon S3- ზე

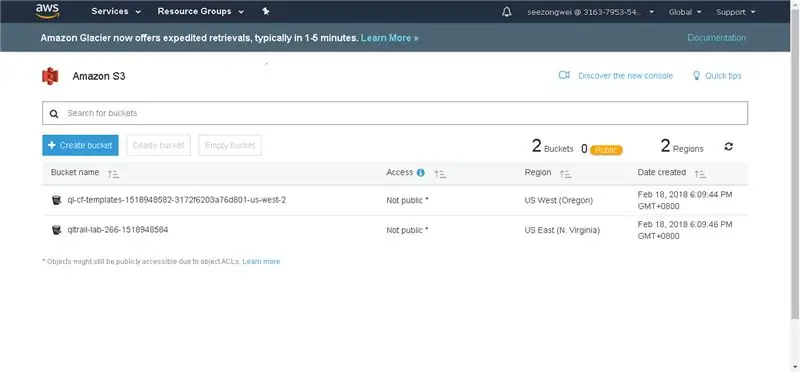

- მოძებნეთ S3 AWS საძიებო ზოლში.

- ამაზონის S3 გვერდზე, დასაწყებად დააწკაპუნეთ ღილაკზე „შექმენით ბუკეტი“.

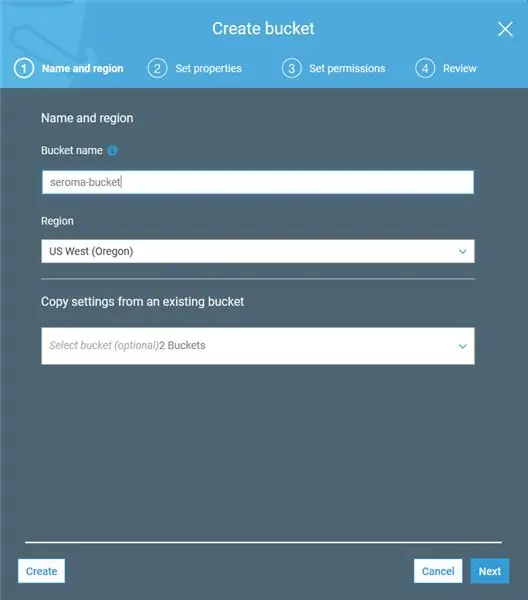

-

შეავსეთ ამომხტარი ფორმა, რომელიც გამოჩნდება შემდეგი ინფორმაციით:

- თაიგულის სახელი: seroma-bucket (ეს უნდა იყოს უნიკალური Amazon S3 თაიგულებში)

- რეგიონი: აშშ დასავლეთი (ორეგონი)

- დააკოპირეთ პარამეტრები: (იგნორირება)

- მე -2 - მე -3 ნაბიჯებისთვის, უბრალოდ გამოტოვეთ იგი ღილაკზე „შემდეგი“დაჭერით, რადგან არაფერია შესაცვლელი. მე -4 ნაბიჯზე დააწკაპუნეთ „შექმენით თაიგული“.

- შექმნის შემდეგ, თქვენ უნდა ნახოთ თქვენი თაიგული მთავარ გვერდზე.

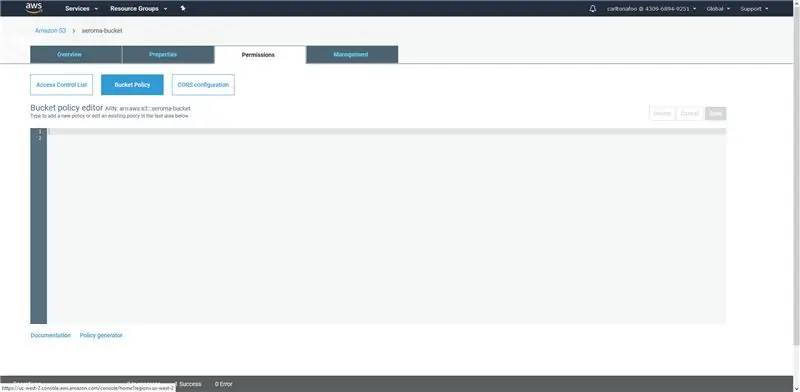

ნაბიჯი 13: შექმენით AWS პოლიტიკა (ნაწილი 1)

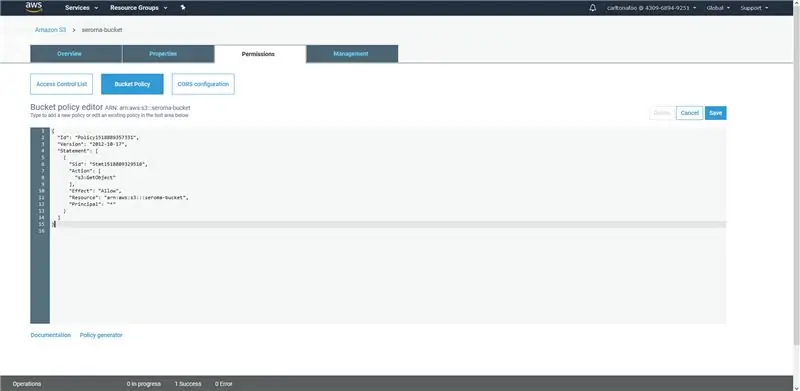

- დააწკაპუნეთ თქვენს მიერ შექმნილ თაიგულზე, რომ შეხვიდეთ ზემოთ გვერდზე, შემდეგ გადადით "Bucket Policy" - ზე "ნებართვების" ჩანართზე.

- შემდეგი, დააწკაპუნეთ ბმულზე „პოლიტიკის გენერატორი“, რომელიც შეიქმნება თქვენი AWS პოლიტიკის შესაქმნელად.

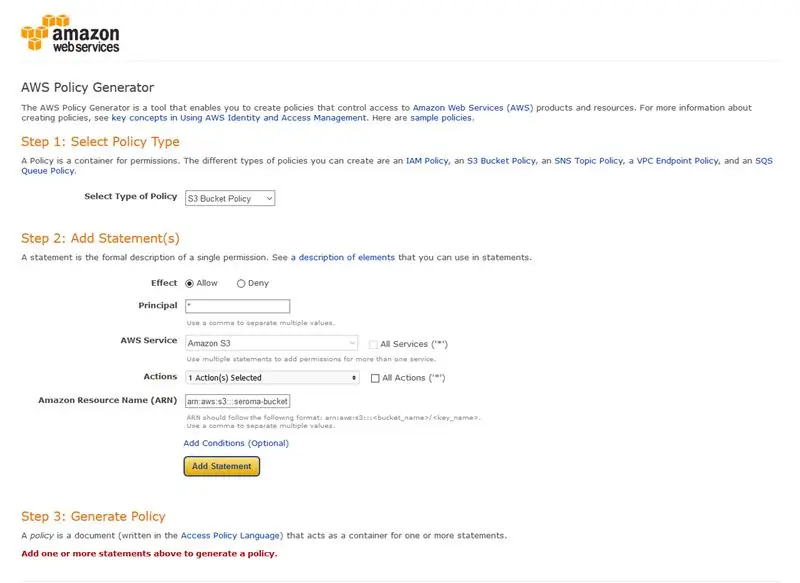

-

ფორმაში შეიყვანეთ შემდეგი მნიშვნელობები:

- პოლიტიკის ტიპი: S3 Bucket Policy

- ეფექტი: ნება დართეთ

- მთავარი: *

- AWS სერვისი: Amazon S3

- მოქმედებები: GetObject

- ამაზონის რესურსის სახელი (ARN): arn: aws: s3::: seroma-bucket

- ინფორმაციის შევსების შემდეგ დააჭირეთ განცხადების დამატებას.

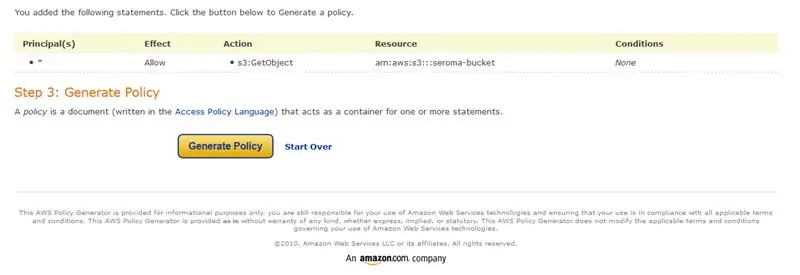

- დააჭირეთ ღილაკს "შექმენით პოლიტიკა".

ნაბიჯი 14: შექმენით AWS პოლიტიკა (ნაწილი 2)

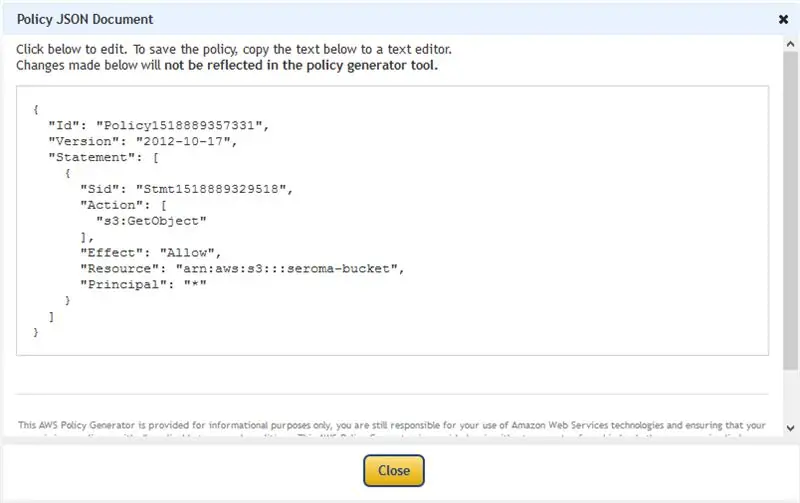

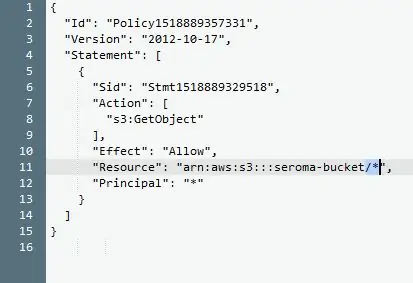

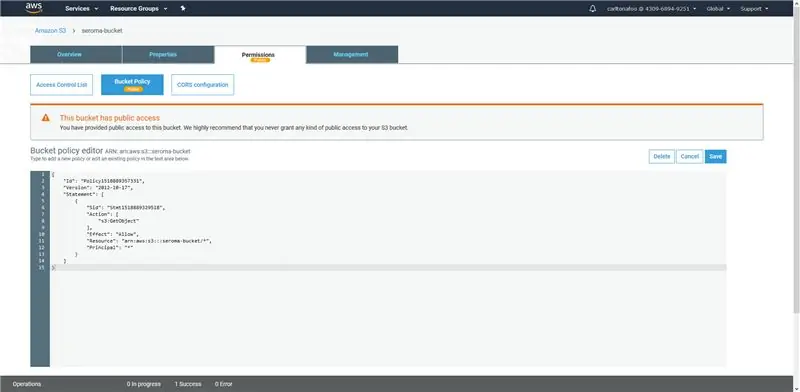

- დააკოპირეთ გენერირებული კოდები და დააწკაპუნეთ დახურვაზე.

- დაუბრუნდით თქვენს Amazon S3 Bucket Policy რედაქტორს და ჩასვით ადრე გადაწერილი კოდები.

- დაამატეთ "/*" კოდებს რესურს კოდების უკან, როგორც ზემოთ მოცემულ სურათზე, შემდეგ დააჭირეთ შენახვას.

- ამის შემდეგ, თქვენი თაიგული წარმატებით შეიქმნება და მზად იქნება გამოსაყენებლად.

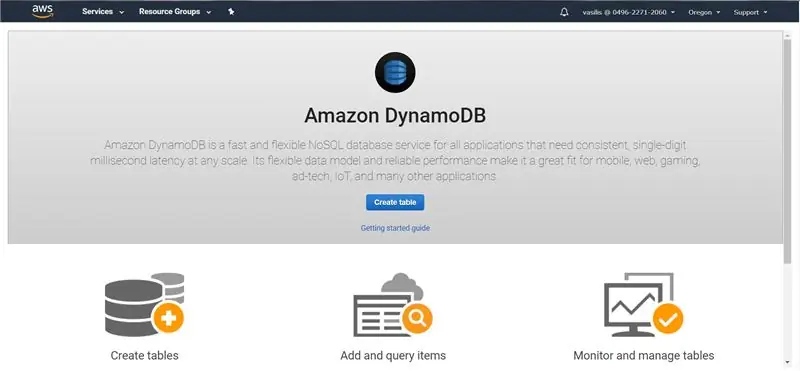

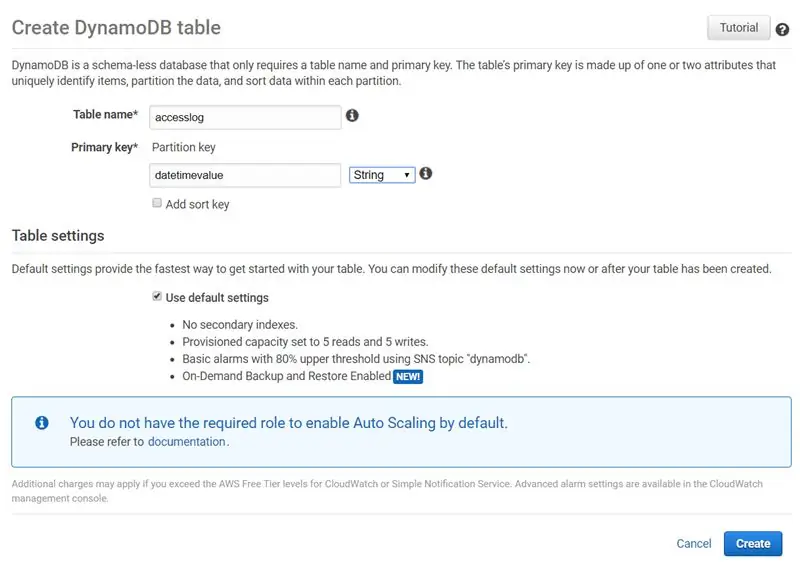

ნაბიჯი 15: ცხრილების შექმნა DynamoDB- სთვის

- მოძებნეთ DynamoDB AWS სერვისების საძიებო ზოლში

-

დააწკაპუნეთ "ცხრილის შექმნაზე" და შექმენით 3 ცხრილი ქვემოთ მოცემული ინფორმაციით: (იცვლება მხოლოდ "ცხრილის სახელი" და "პირველადი გასაღები")

- accesslog, pk datetimevalue

- roomstatus, pk datetimevalue

- Staffdata, pk მომხმარებლის სახელი

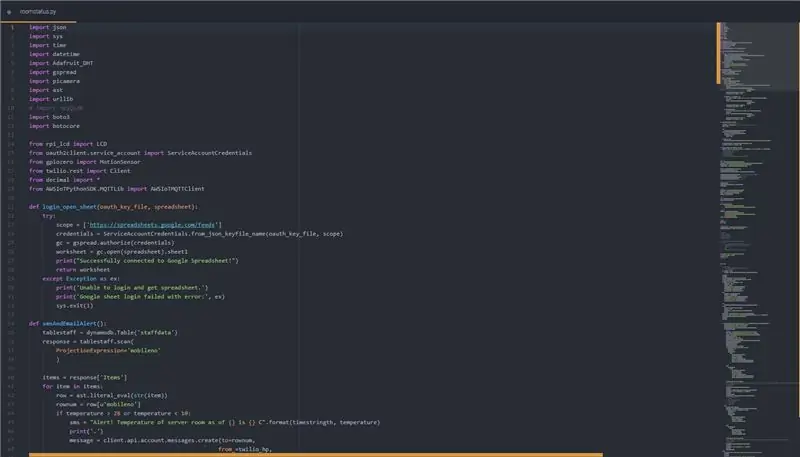

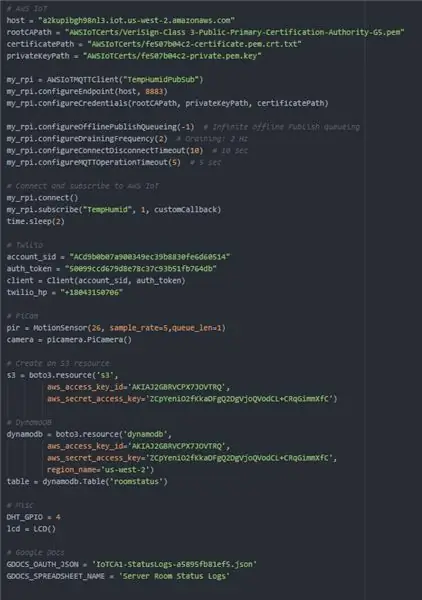

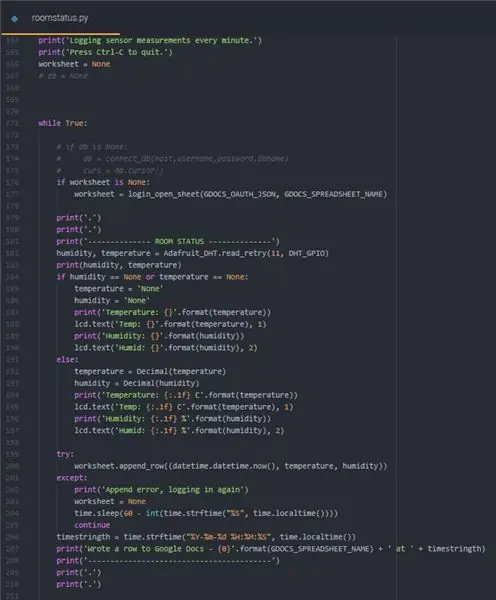

ნაბიჯი 16: Roomstatus.py

ეს განყოფილება შეიცავს roomstatus.py კოდს, რომელიც წერს ყველა მონაცემს სერვერის ოთახის შესახებ ყოველ წუთს. ეს მოიცავს ტემპერატურას, ტენიანობას, მოძრაობას (სურათები და ვიდეოები ჭეშმარიტების შემთხვევაში) და წვდომის ჟურნალებს. ის ასევე წერს მონაცემებს Google ცხრილში, მონაცემებს DynamoDB- ში, სურათებსა და ვიდეოებს (ასეთის არსებობის შემთხვევაში) S3- ში, აჩვენებს ინფორმაციას LCD ეკრანზე, აგზავნის SMS- ს და ელ.წერილს, როდესაც ეჭვი არსებობს დარღვევისას, ან როდესაც ტემპერატურა ან ტენიანობა არარეგულარულია რა

პითონის ფაილების გასაშვებად, შეცვალეთ დირექტორია, სადაც ფაილი მდებარეობს და ჩაწერეთ კონსოლში: "sudo python"

სურათი 2: გამოცხადებულია ფუნქციები SMS და ელფოსტის შეტყობინებების დასაშვებად და ატვირთვა S3- ზე

სურათი 3: ფუნქციების გამოცხადებული ცვლადები და RPi მუშაობისთვის

სურათი 4: მარყუჟის დაწყება, რომელიც იღებს ტემპერატურისა და ტენიანობის მნიშვნელობებს RPi- დან. ის ასევე წერს მონაცემებს Google ცხრილში

სურათი 5: მარყუჟის უსაფრთხოების ნაწილი. ის გააქტიურდება მხოლოდ საღამოს 7 საათიდან 7 საათამდე (გამორთული საათები). ის ამოწმებს მოძრაობას ერთ წუთში. თუ მოძრაობა აღმოჩენილია, ის გადაიღებს სურათს და ვიდეოს, ატვირთავს მას S3- ში, ასევე ჩაწერს ინფორმაციას DynamoDB- ზე მოგვიანებით ცნობისთვის. ამის შემდეგ, ის გამოგიგზავნით SMS- ს და ელ.წერილს, თუ რამე არარეგულარულია.

სურათი 6: მარყუჟის დასასრული. ის ასევე წერს მონაცემებს DynamoDB- ზე და აგზავნის სიგნალებს შესაბამისად. მარყუჟის ბოლო სტრიქონი სკრიპტს დააძინებს მომდევნო წუთის მიღწევამდე.

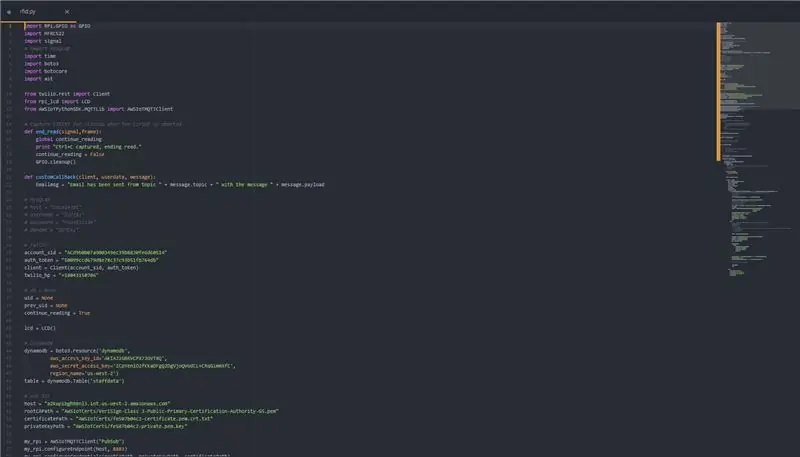

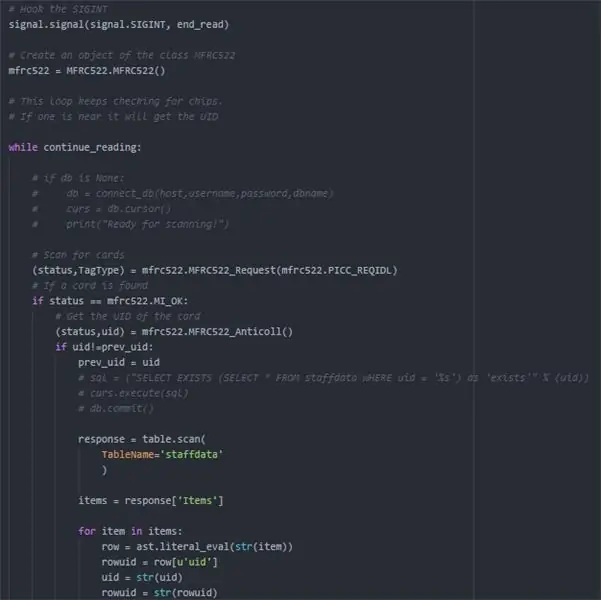

ნაბიჯი 17: Rfid.py

ეს სექცია შეიცავს კოდს rfid.py, რომელიც ამატებს ფუნქციონირებას თვალყურის დევნებისას, როდესაც პერსონალის წევრი წვდება სერვერის ოთახში. ეს ასევე არის სერომას უსაფრთხოების ასპექტის ნაწილი, სადაც პერსონალის წევრს არ აქვს უფლება შევიდეს სერვერის ოთახში ოფისის შემდეგ, მონაცემების დარღვევის თავიდან ასაცილებლად. იგი ასევე აგზავნის ელ.წერილს და SMS- ს ყველა თანამშრომელს, თუ დარღვევაა ეჭვმიტანილი.

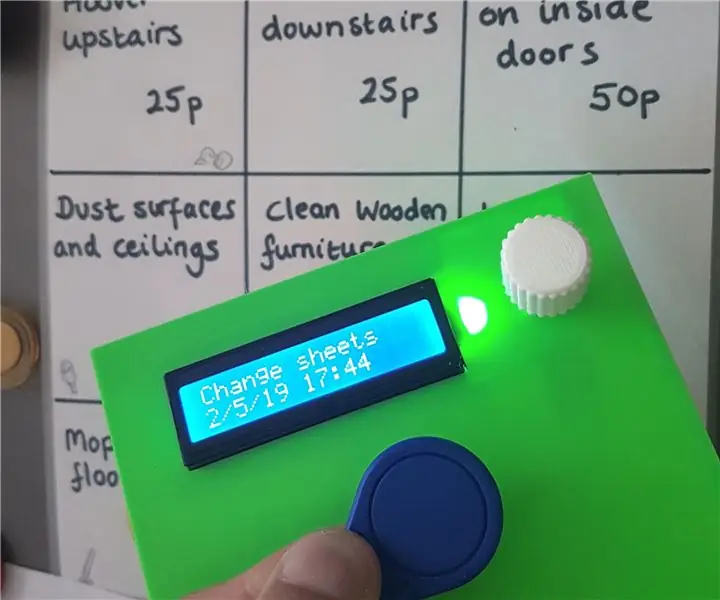

სურათი 2: RFID მკითხველის ლოგიკის დაწყება. როდესაც ბარათი სკანირდება მკითხველის წინააღმდეგ, აღებულია ბარათის უნიკალური ID (uid). ამის შემდეგ, ჩვენ ვცდილობთ ვიპოვოთ ბარათის uid მნიშვნელობა პერსონალის მონაცემების ცხრილში, რათა დაინახოს, ეკუთვნის თუ არა ბარათი რომელიმე პერსონალს. სურათი 3: თუ ბარათის უიდი არსებობს მონაცემთა ბაზაში, ის შეამოწმებს არის თუ არა ეს ოფისის დროს სამუშაო საათები თუ ეს ასეა, ის გააფრთხილებს დანარჩენ თანამშრომლებს SMS და ელ.ფოსტის საშუალებით გამოწერილი ელ.ფოსტის მისამართებით. თუ ის ჯერ კიდევ სამუშაო საათებშია, ის ჩაწერს რიგს მონაცემთა ბაზის წვდომის ცხრილში შესაბამისი მონაცემებით. იგი ასევე აჩვენებს მისასალმებელ შეტყობინებას LCD ეკრანზე.

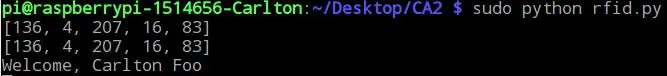

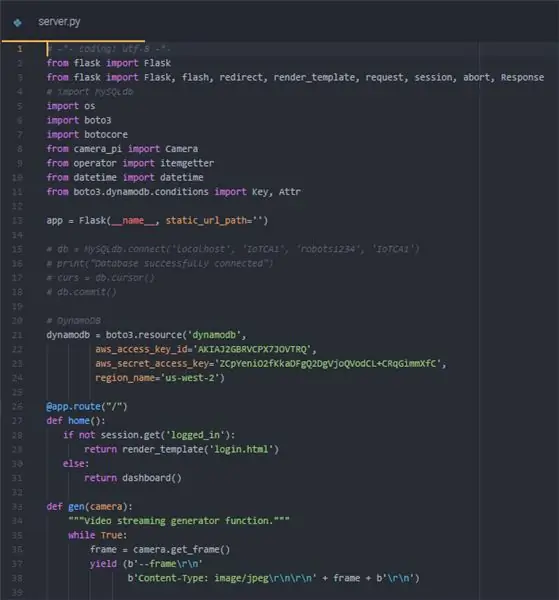

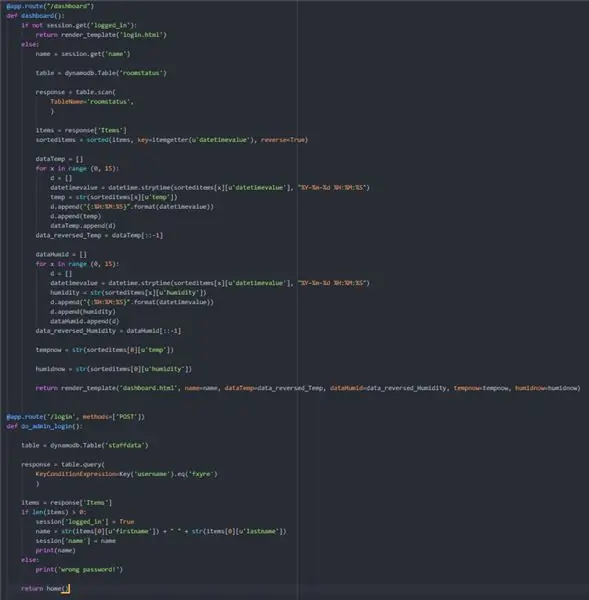

ნაბიჯი 18: Server.py

ეს არის server.py ფაილი. ჩვენ ვიყენებთ Flask ჩარჩოს ვებ პორტალზე. თანდართული არის HTML ფაილები /შაბლონები.

სურათი 1: განსაზღვრულია პირველი გზა მარყუჟისთვის. ის გადამისამართებს მომხმარებელს შესვლის გვერდზე, თუ ის არ არის შესული სისტემაში და საინფორმაციო დაფის გვერდზე თუ არის. ასევე განსაზღვრავს ფუნქციას, რომელიც უნდა იქნას გამოყენებული პირდაპირ ეთერში

სურათი 2, 3, 4: მარშრუტები კოლბისთვის. იგი იღებს მონაცემებს DynamoDB ცხრილიდან და შემდეგ უბრუნებს მათ HTML ფაილებს, რათა მათი გამოყენება იქ მოხდეს.

სურათი 5: ბოლო 2 მარშრუტი კოლბისთვის. ის ამუშავებს გამოსვლის ფუნქციას და პირდაპირი ტრანსლაციის ფუნქციას. იგი ასევე განსაზღვრავს პორტს, რომელზეც ვებგვერდი იმუშავებს.

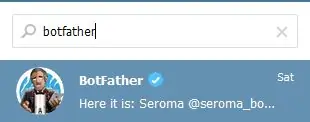

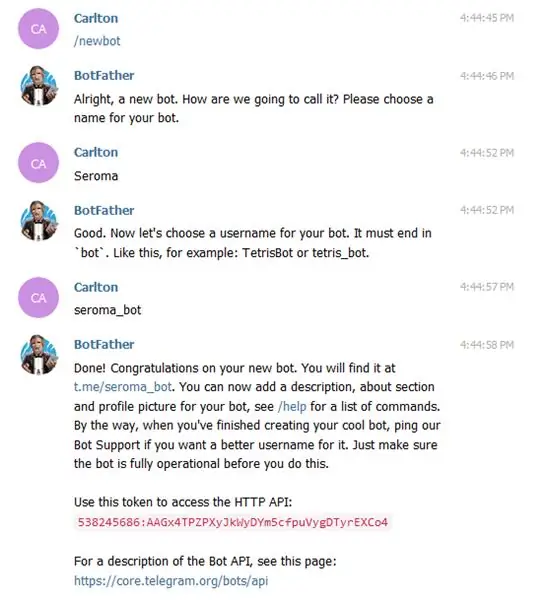

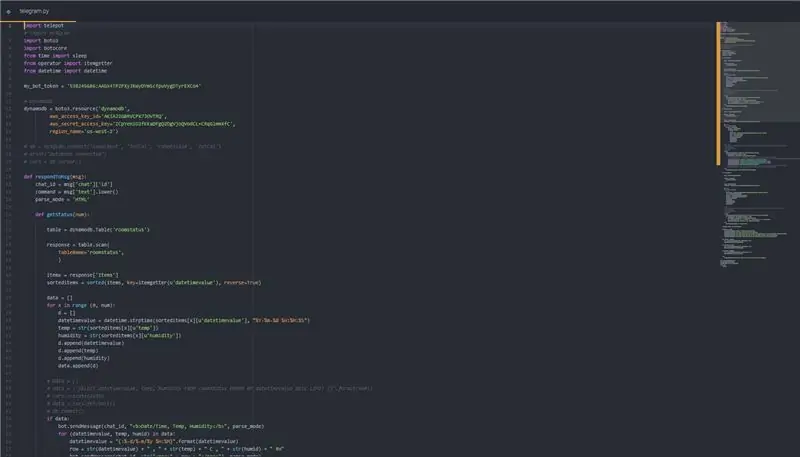

ნაბიჯი 19: Telegram.py

ეს განყოფილება შეიცავს სერომას დეპეშის ბოტის კოდს. ის იყენებს ტელეპოტის ბიბლიოთეკას, რათა დააჭიროს Telegram- ის ბოტის API- ს. იგი მუშაობს მიღებული კითხვების მიღებით და მომხმარებლისთვის შესაბამისი ინფორმაციის ჩვენებით. მომხმარებელს შეუძლია ჩაწეროს "დახმარება" ბრძანებების სრული სიისთვის.

სურათი 1, 2: ტელეგრამის ბოტის დასაყენებლად, თქვენ უნდა გამოიყენოთ BotFather. უბრალოდ გაეცანით ინსტრუქციებს, რომ მიიღოთ HTTP API, რომელიც ჩვენ გვჭირდება ჩვენს კოდში.

სურათი 4: ფუნქციის მაგალითი, რომელიც იღებს მონაცემთა რიგიდან რიგი მონაცემების მონაცემთა ბაზას მომხმარებლის მოთხოვნის საფუძველზე

სურათი 5: როგორ ვიღებთ მომხმარებლის შეყვანას და ვწყვეტთ, თუ რა უნდა აწარმოოს შესაბამისად.

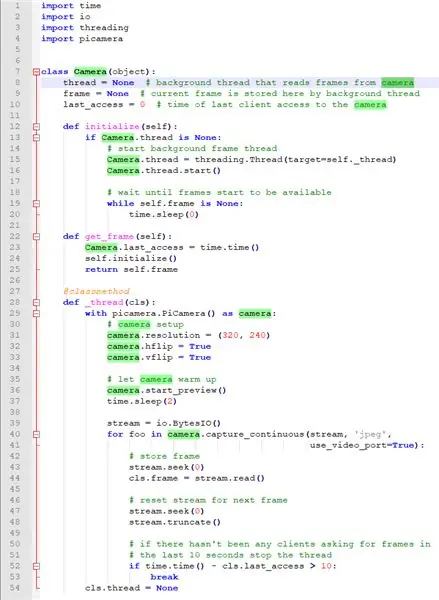

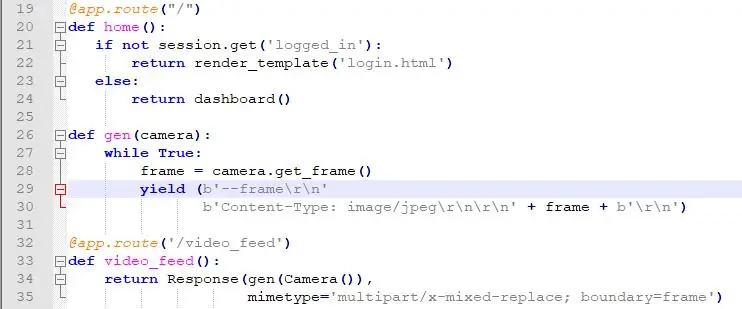

ნაბიჯი 20: პირდაპირი ნაკადი (camera_pi.py)

ჩვენ განვახორციელეთ ახალი ფუნქცია ჩვენი სერვერის ოთახის მონიტორინგის სისტემისთვის, ცოცხალი ნაკადი იმისა, რაც ხდება სერვერის ოთახში, რომლის წვდომა შესაძლებელია ნებისმიერ დროს, ნებისმიერ ადგილას. როგორ მუშაობს ეს პირდაპირი ნაკადი: ეს არის ფუნქცია, რომელიც კეთდება Flask- ში, Pi კამერასთან ერთად. ვიდეო ჩარჩოები გადმოწერილია ისე, როგორც ხდება რეალურ ცხოვრებაში, ასე რომ თქვენ რეალურად ხედავთ, რომ მცირედი შეფერხებაა (1-2 წამი), როდესაც ვიდეო ჩარჩოები გადმოწერილი და გაერთიანებულია. ამის გაკეთება ძაფის გარეშე არ შეიძლებოდა, რადგან ფონის თემა კითხულობს ჩარჩოებს კამერიდან და ინახავს მიმდინარე ჩარჩოს. ამ ყველა ჩარჩოს ერთმანეთზე გაყოფა პირდაპირ ცოცხალ ნაკადს გამოიღებს.

სურათი 2: ეს არის ცალკე ფაილი, სადაც ინახება ყველა ვიდეო ჩარჩო და როგორც ხედავთ, ჩვენ ვიყენებთ პიკამერის მოდულს ჩვენს ჟოლოს პი კამერაზე წვდომისათვის, რადგან ეს არის ის, რაც ჩვენ ყველაზე მეტად ვიცით. ჩვენ გვაქვს კლასის კამერა ისე, რომ ჩვენ შეგვიძლია შემოვიტანოთ ფუნქცია, თითქოს ის იყოს პირდაპირი ტრანსლაცია და არა მრავალჯერადი სურათი, რომლებიც გაერთიანებულია ერთმანეთთან ერთად, შესაბამისად, ძირითადი აპლიკაციის ფაილში ის მიიღება ცოცხალ ნაკადად, იმის ფიქრის გარეშე, თუ რა ხდება კულისებში.

სურათი 3: ეს არის ჩვენი server.py ფაილის ნაწილი, სადაც პირდაპირი ნაკადის ნაწილი კოდირებულია. მთავარი კლასი, რომელიც ჩვენ შემოვიღეთ ამისათვის არის კამერა ჩვენი camera_pi.py ფაილიდან, ჩვენი server.py ფაილის ზედა ნაწილში. ჩვენ განვსაზღვრეთ ფუნქცია ჩვენს ძირითად დირექტორიაში, gen, თუმცა ის გამოიყენება მხოლოდ მაშინ, როდესაც მივდივართ /video_feed- ზე, სადაც არის ჩვენი პირდაპირი ნაკადი, სადაც ის გადავლის ამ ფუნქციას და დაუბრუნებს პირდაპირ ნაკადს ვებგვერდზე.

გირჩევთ:

ჩაშენებული ფანჯრის მენეჯერი: 10 ნაბიჯი

ჩამონტაჟებული ფანჯრის მენეჯერი: ეს პროექტი გვიჩვენებს, თუ როგორ განვახორციელოთ ფანჯრის მენეჯერი მოძრავი გადაფარებული ფანჯრებით ჩამონტაჟებულ მიკროკონტროლერზე LCD პანელით და სენსორული ეკრანით. არსებობს კომერციულად ხელმისაწვდომი პროგრამული პაკეტები ამის გასაკეთებლად, მაგრამ ღირს ფული და ახლოსაა

სერვერის ოთახის მონიტორი: 4 ნაბიჯი

სერვერის ოთახის მონიტორი: სერვერის ოთახის ერთ -ერთი პრობლემა არის ტემპერატურა. სითბოს წარმოქმნის სხვადასხვა აღჭურვილობით, ეს სწრაფად იზრდება. და თუ კონდიციონერი ვერ ხერხდება, ის სწრაფად აჩერებს ყველაფერს. ამ სიტუაციების პროგნოზირების მიზნით, ჩვენ შეგვიძლია შევიძინოთ რამდენიმე გარემოდან ერთი

საკაბელო მენეჯერი: 6 ნაბიჯი

საკაბელო მენეჯერი: როგორც ინფორმაციული ტექნოლოგიების სტუდენტი, ყველა მოდის მთხოვოს კაბელი თავისი ტელეფონისთვის, ინტერნეტისთვის, … ასე რომ, მე მინდოდა მათთვის მარტივი გზა მიმეღო კაბელი, რომელიც მათ სჭირდებოდათ ჩემი დახმარების გარეშე. სწორედ ამიტომ შევქმენი საკაბელო მენეჯერი. ეს კონცეფცია ვითარდება როგორც საბოლოო

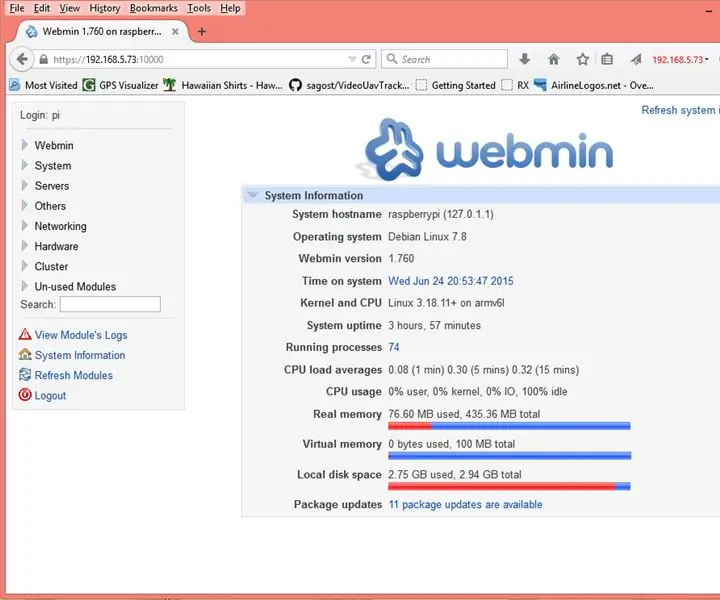

შექმენით ფაილ მენეჯერი Webmin– ში: 5 ნაბიჯი

Webmin ფაილების მენეჯერის მუშაობა: Webmin ფაილების მენეჯერი არის ძალიან სასარგებლო ინსტრუმენტი. Oracle- ის გამო (საპნის ყუთი) ბრაუზერში Java პროგრამების გამოყენება ძალიან გაძნელდა. სამწუხაროდ, ფაილების მენეჯერი არის Java პროგრამა. ის ძალზე ძლიერია და ღირს ძალისხმევა მის მოსაფიქრებლად

სამუშაო მენეჯერი - საოჯახო საქმეების მართვის სისტემა: 5 ნაბიჯი (სურათებით)

სამუშაო მენეჯერი - საოჯახო მეურნეობის მართვის სისტემა: მე მინდოდა შევეცადე გამეხსნა ჩვენს ოჯახში არსებული რეალური პრობლემა (და, მე წარმომიდგენია, ბევრი სხვა მკითხველისთვის), რომელიც არის ის, თუ როგორ უნდა გამოვყო, მოტივირება და დაჯილდოვება ჩემი შვილების დასახმარებლად. საოჯახო საქმეებით. აქამდე ჩვენ ვინახავდით ლამინირებულ ფურცელს