Სარჩევი:

- ნაბიჯი 1: მასალები

- ნაბიჯი 2: Wifi წვდომის წერტილის დაყენება - ნაწილი 1 - სტატიკური IP მისამართი Wifi– სთვის

- ნაბიჯი 3: Wifi წვდომის წერტილის დაყენება - ნაწილი 2 - Hostapd კონფიგურაცია

- ნაბიჯი 4: DNSMasq კონფიგურაცია და IP გადამისამართება

- ნაბიჯი 5: OpenVPN დაყენება და VPN სერვისის პროვაიდერის კონფიგურაცია

- ავტორი John Day [email protected].

- Public 2024-01-30 10:19.

- ბოლოს შეცვლილი 2025-06-01 06:09.

რაც უფრო და უფრო მეტი ჩვენი ცხოვრება იგზავნება ცის უზარმაზარ ღრუბელზე, რომელიც არის ინტერნეტი, მით უფრო რთულდება დაცული და პირადი ყოფნა თქვენს პირად ინტერნეტ თავგადასავლებში. მიუხედავად იმისა, თქვენ წვდებით მგრძნობიარე ინფორმაციას, რომლის დაცვა გსურთ პირადი ინფორმაციის დაცვით, ცდილობთ გადალახოთ შეზღუდვები, თუ სად ან რისი დათვალიერება შეგიძლიათ თქვენს ქსელში, თუ გსურთ უფრო უსაფრთხო დათვალიერების გამოცდილება, ყველაზე გავრცელებული რჩევა, რაც მესმის უსაფრთხოების დაცვის მიზნით ინტერნეტში არის ვირტუალური პირადი ქსელის გამოყენება (ან მოკლედ VPN).

VPN გვთავაზობს ორ დიდ მომსახურებას ერთ პაკეტში, იმაში რომ ისინი იშიფრებენ ყველა იმ პაკეტს, რომელიც იგზავნება მათ მეშვეობით და აკეთებენ დისტანციურ სერვისებს, რომლებიც ერთსა და იმავე ქსელშია VPN ადგილობრივ აპარატზე, რომელსაც იყენებთ დასაკავშირებლად. თუ ჩემი VPN სერვერი გერმანიაშია და ავსტრალიის ლეპტოპიდან ჩემს VPN- ს ვუკავშირდები, ჩემს ლეპტოპს ახლა ექნება IP მისამართი გერმანიიდან!

უფრო პოპულარული VPN სერვისების მთავარი პრობლემა ის არის, რომ მრავალი ტიპის მოწყობილობა არის სიტუაციებში, როდესაც მათ ან არ შეუძლიათ კონფიგურაცია გამოიყენონ VPN კლიენტისთვის, ან არ აქვთ VPN კლიენტი გამოსაყენებლად. ასე რომ, ჩვენ გვსურს, რომ ჩვენი მოწყობილობები იყოს დაკავშირებული ჩვენს VPN- სთან, მაგრამ ამ სხვა მანქანებისთვის, რომლებიც ვერ აკავშირებენ უბრალო VPN კლიენტთან, ჩვენ გვინდა, რომ ისინი იყოს დაკავშირებული ჩვენს VPN- თან, იმის ცოდნის გარეშეც კი, რომ ისინი დაკავშირებულია! შეიყვანეთ VPN წვდომის წერტილი!

ნაბიჯი 1: მასალები

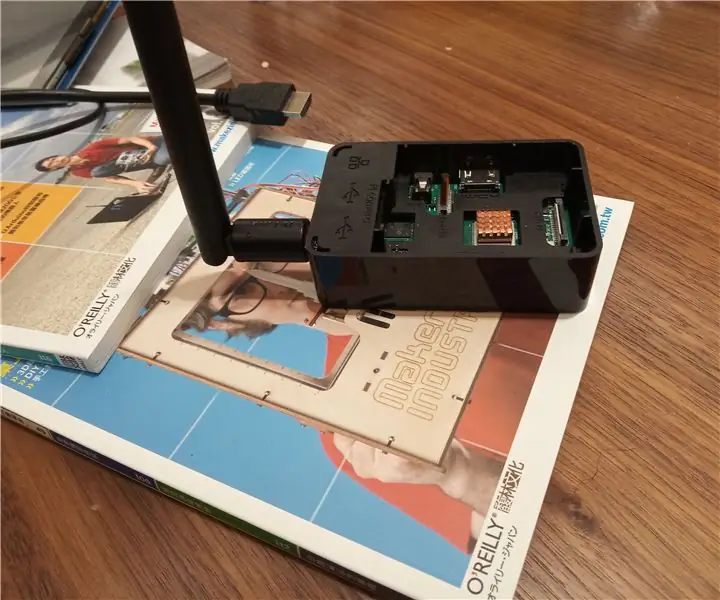

ამ პროექტის მასალები დაბალია, მაგრამ ყველა ელემენტია საჭირო.

თქვენი სახლის როუტერის გარდა (რომელიც მე ვთვლი, რომ უნდა გქონდეთ), დაგჭირდებათ

- 1 Raspberry Pi (სასურველია Raspberry Pi 3 ან უკეთესი, მაგრამ სანამ მას შეუძლია Ethernet კავშირის მხარდაჭერა, ის კარგად უნდა იყოს!)

- 1 Ethernet კაბელი

- 1 wifi dongle (თუ თქვენ არ იყენებთ Raspberry Pi 3 -ს, ამ შემთხვევაში შეგიძლიათ გამოიყენოთ ჩაშენებული wifi

- 1 5V 2amp დენის წყარო Raspberry Pi- სთვის

ნაბიჯი 2: Wifi წვდომის წერტილის დაყენება - ნაწილი 1 - სტატიკური IP მისამართი Wifi- სთვის

ჩვენი Raspberry Pi წვდომის წერტილისთვის VPN კავშირის დამყარებამდე, ჩვენ უნდა დავაყენოთ Pi, როგორც წვდომის წერტილი. ამისათვის ჩვენ გამოვიყენებთ hostapd და dnsmasq პაკეტებს Raspberry Pi- სთვის. Hostapd არის მომხმარებლის სივრცის დემონი უკაბელო წვდომის წერტილებისა და ავტორიზაციის სერვერების დასაყენებლად, ხოლო dnsmasq უზრუნველყოფს ქსელის ინფრასტრუქტურას (DNS, DHCP, ქსელის ჩატვირთვა და ა.შ.) მცირე ქსელებისთვის და მცირე ქსელის მარშრუტიზატორებისთვის.

ასე რომ, სანამ დაიწყებდეთ, დარწმუნდით, რომ თქვენ გაქვთ Raspbian OS- ის სუფთა სურათი, რომელიც მუშაობს Pi- ზე, უახლესი განახლებების გამოყენებით. თქვენ ასევე გსურთ დარწმუნდეთ, რომ თქვენი Raspberry Pi დაკავშირებულია თქვენს როუტერთან მყარი Ethernet კავშირის საშუალებით, არა wifi! საბოლოოდ ჩვენ ვიღებთ სხვა მოწყობილობების კავშირის მოთხოვნებს ჩვენი wifi მოდულის საშუალებით, ასე რომ თქვენ არ გინდათ როუტერთან დაკავშირება იმავე მოდულის საშუალებით. თუ თქვენ იყენებთ Raspberry Pi Zero- ს ან უფრო ძველ დანამატს (რომელსაც არ აქვს ჩაშენებული wifi), თქვენ მაინც შეგიძლიათ გამოიყენოთ ეს Raspberry Pi, თქვენ უბრალოდ გჭირდებათ USB wifi dongle.

Raspberry Pi- სთან დაკავშირების შემდეგ (SSH- ით ან მონიტორის საშუალებით) შეამოწმეთ, რომ ის განახლებულია

sudo apt-get განახლება

sudo apt-get განახლება

შემდეგი, თქვენ გსურთ გადმოწეროთ და დააინსტალიროთ hostapd და dnsmasq

sudo apt-get დააინსტალირეთ hostapd dnsmasq

მას შემდეგ, რაც პაკეტები დაინსტალირდება, ორივე პროგრამა ავტომატურად დაიწყება, მაგრამ ჩვენ გვსურს ცვლილებები შევიტანოთ მათ კონფიგურაციებში მათ გაშვებამდე. ასე რომ, ჩვენ მივაღწევთ სისტემის კონტროლს, რათა შეწყდეს ამ პროგრამებთან დაკავშირებული სერვისები

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

როდესაც სერვისები ახლა შეჩერებულია, ჩვენ გვსურს მივანიჭოთ სტატიკური IP მისამართი, dhcpcd კონფიგურაციის ფაილის გამოყენებით /etc/dhcpcd.conf

სანამ ამას გავაკეთებდით, ჩვენ გვსურს დავრწმუნდეთ, რომ ჩვენ ვიხსენიებთ სწორ ინტერფეისს სტატიკური IP მისამართის მინიჭებისას. თუ იყენებთ Raspberry Pi 3b ან Raspberry Pi Zero W, ის უნდა იყოს ჩამოთვლილი როგორც wlan0. თუ თქვენ იყენებთ wifi dongle- ს, მე ჩვეულებრივ მიმაჩნია, რომ ოდნავ ადვილია wifi dongle- ის დაკავშირება როუტერთან, აიღოთ ახალი IP მისამართი და შემდეგ შეამოწმოთ თქვენი კავშირი თქვენი ინტერფეისის საპოვნელად. თქვენ შეგიძლიათ შეამოწმოთ თქვენი ინტერფეისი შემდეგი ბრძანების შესრულებით

ifconfig

თუ თქვენ შეამოწმებთ ამ საფეხურზე მიმაგრებულ ზედა სურათს, შეგიძლიათ ნახოთ (გამოკლებული რედაქტირებული IP მისამართები) ჩემი Raspberry Pi- სთვის მინიჭებული ინტერფეისები. ჩემს შემთხვევაში, მე ვიყენებ wlan0- ს, მაგრამ ეს დამოკიდებულია თქვენს კონფიგურაციაზე. როგორც ადრე აღვნიშნე, თუ იყენებთ wifi dongle- ს, დაუკავშირდით თქვენს ქსელს, გაუშვით ifconfig ბრძანება და ნებისმიერი ინტერფეისი გამოჩნდება, რომელსაც აქვს სწორი IP მისამართი და არ არის "eth0" ან "lo" იქნება თქვენთვის სასურველი ინტერფეისი გამოყენება.

ახლა, როდესაც ვიცი, რომელი ინტერფეისია ჩემი wifi ადაპტერისთვის, შემიძლია მას მივანიჭო სტატიკური IP მისამართი dhcpcd კონფიგურაციის ფაილში! მოიყვანეთ კონფიგურაცია თქვენს საყვარელ რედაქტორში (მე ვიყენებ ნანოს).

sudo nano /etc/dhcpcd.conf

კონფიგურაციის ბოლოში, ჩვენ გვინდა დავამატოთ შემდეგი ხაზები, მაგრამ შევცვალოთ "wlan0" რაც არ უნდა იყოს თქვენი ინტერფეისი:

ინტერფეისი wlan0 სტატიკური ip_address = 192.168.220.nohook wpa_supplicant

რას აკეთებს ეს ბრძანება არის 192.168.220.1 სტატიკური ip დადგენა და შემდეგ wlan0 ინტერფეისის თქმა, რომ არ იყოს დაკავშირებული wpa_supplicant დრაივერთან, რომელიც ჩვეულებრივ გამოიყენება ამ ინტერფეისისთვის სხვა ქსელებთან დასაკავშირებლად. ჩვენ ამას ვაკეთებთ ისე, რომ (საბოლოოდ) ჩვენ შევძლოთ ჩვენი სიგნალის გადაცემა wlan0 ინტერფეისის საშუალებით, ვიდრე ქსელის დაკავშირება ამ ინტერფეისის საშუალებით.

თუ თქვენ იყენებთ ნანოს ამ ცვლილებების შესასრულებლად, შეინახეთ ცვლილებები დაჭერით ctrl+x და შემდეგ Y და შემდეგ შეიყვანეთ ფაილის შესანახად და გამოდით ნანოდან. (გაითვალისწინეთ, რომ ამ გაკვეთილში ნანოდან საკმაოდ ხშირად შევალთ და გამოვალთ).

დაბოლოს, რომ ეს ცვლილებები ძალაში შევიდეს, თქვენ უნდა გადატვირთოთ თქვენი Pi, ან უბრალოდ გადატვირთოთ dhcpcd სერვისი კონფიგურაციის გადატვირთვისა და ამ ცვლილებების გამოყენებისათვის

sudo systemctl გადატვირთეთ dhcpcd

დაელოდეთ ცოტა ხანს და შემდეგ კვლავ გაუშვით ifconfig ბრძანება, რომ შეამოწმოთ თუ არა თქვენი ცვლილებები ძალაში. ვაღიარებ, ზოგჯერ ეს ვცადე და ჩემს როუტერს ჯერ კიდევ აქვს მოქმედი იჯარა იმ IP მისამართზე, რომელსაც მე ვიყენებდი, ასე რომ ის შეინარჩუნებს ძველ მისამართს. თუ ეს ასეა, ორმაგად შეამოწმეთ ყველაფერი თქვენს კონფიგურაციაში და კვლავ გადატვირთეთ dhcpcd სერვისი.

ჩვენს wifi ადაპტერს (უნდა) ახლა ჰქონდეს სტატიკური IP მისამართი!

შემდეგი, hostapd და dnsmasq კონფიგურაცია!

ნაბიჯი 3: Wifi წვდომის წერტილის დაყენება - ნაწილი 2 - Hostapd კონფიგურაცია

Dhcpcd.conf- ით იცვლება გზა, დროა დავიწყოთ hostapd- ით! დაიწყეთ თქვენი საყვარელი ტექსტური რედაქტორის ახალი hostapd.conf ფაილის შექმნით (კიდევ ერთხელ ნანო ჩემთვის!)

sudo nano /etc/hostapd/hostapd.conf

კონფიგურაციის ფაილის გამოჩენისას დააკოპირეთ შემდეგი ტექსტი და ჩასვით კონფიგურაციაში.

ინტერფეისი = wlan0driver = nl80211

hw_mode = g არხი = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi ქსელის სახელი და პაროლი თქვენ უნდა შეცვალოთ ეს ssid = Pi-WifiFoLife # ქსელის პაროლი wpa_passphrase = Y0uSh0uldCh@ng3M3

მას შემდეგ რაც ჩაწერეთ იპოვეთ ბოლო ნაწილი ბოლოში, რომელსაც აქვს "ssid =" და "wpa_passphrase =". ასე დაერქმევა wifi ქსელს, რომელსაც ჩვენ ვქმნით და რა პაროლია დაკავშირებულ wifi ქსელთან, რომელსაც ჩვენ ვაყენებთ. ასე რომ, დარწმუნებული იყავი, რომ შეცვალო ეს სხვა რამეში! Შენ გაგაფრთხილეს.

ასევე, თუ თქვენ იყენებთ wifi dongle- ს ნაცვლად ჩაშენებული wifi- ს, თქვენ უნდა შეცვალოთ ინტერფეისის განყოფილება კონფიგურაციის ზედა ნაწილში, რათა შეესაბამებოდეს ინტერფეისს თქვენი wifi dongle- ისთვის. თქვენ ასევე შეიძლება დაგჭირდეთ დრაივერის შეცვლა, რაც დამოკიდებულია wifi dongle მოდელზე, რომელსაც იყენებთ. თავსებადი wifi დონგლების (ძირითადად ყოვლისმომცველი) ჩამონათვალისთვის, მათი შესაბამისი დრაივერებისა და დამხმარე გვერდებისათვის, მე ეს გვერდი ძალიან სასარგებლო აღმოვაჩინე! ასევე შეამოწმეთ დამხმარე გვერდი იმ პროდუქტისთვის, რომელსაც თქვენ იყენებთ, თუ დავრჩებით. დაიმახსოვრეთ, თუ ადრე შეძელით თქვენს ქსელთან დაკავშირება გაკვეთილზე თქვენი wifi დონლით, ეს ნიშნავს რომ სადმე pi უნდა იყოს დრაივერის სამუშაო დრაივერი თქვენს პიზე !!!

ახლა, როდესაც ჩვენ გვაქვს ჩვენი ახალი კონფიგურაციის ფაილი, ჩვენ უნდა დავრწმუნდეთ, რომ ჩვენ ვეუბნებით hostapd პროცესებს, რომ მიუთითონ ახალი კონფიგურაციის ფაილი! დაიწყეთ შემდეგით:

sudo nano/etc/default/hostapd

იპოვეთ ჩვენ მიერ გახსნილ ფაილში ხაზი, სადაც ნათქვამია # DAEMON_CONF = "" და შეცვალეთ ეს DAEMON_CONF = "/etc/hostapd/hostapd.conf" (დარწმუნდით, რომ თქვენ იღებთ # ნიშანს თავიდან კომენტირებისთვის ველი!)

არსებობს კიდევ ერთი კონფიგურაციის ფაილი hostapd- ისთვის, რომელიც ჩვენ გვჭირდება განახლება. გაუშვით შემდეგი ბრძანება:

sudo nano /etc/init.d/hostapd

ეს ცვლილება თითქმის იგივეა, რაც წინა. იპოვეთ სექცია DAEMON_CONF = და ჩაანაცვლეთ DAEMON_CONF =/etc/hostapd/hostapd.conf

შემდეგ შეინახეთ და გამოდით ამ ფაილიდან!

Hostapd არის კონფიგურირებული!

ნაბიჯი 4: DNSMasq კონფიგურაცია და IP გადამისამართება

მას შემდეგ, რაც hostapd არის კონფიგურირებული (თუმცა ჯერ არ მუშაობს), ჩვენ შეგვიძლია გადავიდეთ dnsmasq- ზე!

სანამ კონფიგურაციის ფაილების რედაქტირებას შევუდგებით, ჩვენ შეგვიძლია წავიდეთ წინ და გადავარქვათ ერთ -ერთი ორიგინალური კონფიგურაციის ფაილი, რადგან ჩვენ არ ვიყენებთ არაფერს, რაც ამ კონკრეტულ კონფიგურაციის ფაილშია.

ახალი ფაილის სახელით სწრაფი mv ბრძანების გაკეთება უნდა შეასრულა

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

შემდეგ შექმენით ახალი კონფიგურაციის ფაილი!

sudo nano /etc/dnsmasq.conf

ამ საკითხში ზედმეტად შესვლის გარეშე, მე უბრალოდ დავაკოპირებ შემდეგს და ჩასვამ ახალ ფაილში

ინტერფეისი = wlan0 # გამოიყენეთ ინტერფეისი wlan0 (ან ნებისმიერი უკაბელო ინტერფეისი) სერვერი = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP დიაპაზონი და იჯარის დრო

ამ კონფიგურაციის ზედა ხაზი არის ინტერფეისისთვის, რომელსაც ჩვენ ვიყენებთ ჩვენი სიგნალის გასავრცელებლად, შუა ხაზი არის ჩვენი Doman Name სერვისის პროვაიდერისთვის, შემდეგ კი ქვედა ხაზი არის IP მისამართების დიაპაზონი, რომელსაც Pi მიანიჭებს იმ მომხმარებლებს, რომლებიც დაუკავშირდებიან Pi Wifi. წადით და შეინახეთ ეს ფაილი და შემდეგ გამოდით ნანოდან (ან ვიმიდან, ან რასაც თქვენ იყენებთ ფაილის ცვლილებისთვის).

შემდეგი, ჩვენ უნდა დავაყენოთ systctl.conf კონფიგურაციის ფაილი, რათა გადავიტანოთ ყველა ტრაფიკი, რომელიც მოდის უკაბელო ინტერფეისზე Ethernet კავშირის მარშრუტზე

sudo nano /etc/sysctl.conf

ამ კონფიგურაციის ფაილის შიგნით, თქვენ მხოლოდ უნდა გამოაქვეყნოთ კომენტარი იმ ხაზზე, რომელიც არის #net.ipv4.ip_forward = 1 და შეინახოთ/გამოხვიდეთ ამ კონფიგურაციის ფაილიდან.

ახლა, როდესაც ჩვენ გვაქვს გადაგზავნის დაყენება, ჩვენ გვინდა შევქმნათ NAT (ქსელის მისამართების თარგმანი) უკაბელო ინტერფეისს (wlan0) და ethernet ინტერფეისს (eth0) შორის. ეს ხელს უწყობს ყველა ტრაფიკის გადაცემას wifi- დან Ethernet- ზე (და საბოლოოდ VPN!) კავშირზე.

დაამატეთ ახალი წესი iptable- ს NAT- ის გადაგზავნისთვის

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

წესი უკვე დამკვიდრებულია, მაგრამ iptable იწურება ყოველ ჯერზე, როდესაც ჟოლოს Pi გადატვირთულია, ამიტომ ჩვენ უნდა შევინარჩუნოთ ეს წესი ისე, რომ ის იყოს (ხელახლა) ჩატვირთული ყოველ ჯერზე, როდესაც ჩვენი Pi განახლდება.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

წესი ახლა შენახულია, მაგრამ ჩვენ უნდა განვაახლოთ Pi- ს ადგილობრივი rc.local კონფიგურაციის ფაილი, რათა დავრწმუნდეთ, რომ ის ყოველთვის იტვირთება!

გახსენით rc.local ფაილი თქვენს საყვარელ რედაქტორში

sudo nano /etc/rc.local

და იპოვნეთ განყოფილება, სადაც ნათქვამია გასვლა 0

ამ ხაზის ზემოთ (არ წაშალოთ!) დაამატეთ შემდეგი ბრძანება, რომელიც განაახლებს ჩვენს მიერ შექმნილ NAT წესს. ახლა ასე უნდა გამოიყურებოდეს

iptables-restore </etc/iptables.ipv4.nat exit0

შეინახეთ და გამოდით ამ ფაილიდან და ახლა ჩვენი ყველა კონფიგურაცია უნდა გაკეთდეს წვდომის წერტილისთვის!

ჩვენ მხოლოდ უნდა დავიწყოთ hostapd და dnsmasq სერვისები და გადატვირთოთ ჩვენი Raspberry Pi!

sudo სერვისის hostapd დაწყება

sudo სერვისი dnsmasq დაწყება

გამოცადეთ, რომ დარწმუნდეთ, რომ შეგიძლიათ ნახოთ თქვენი ახალი AP. თუ ყველაფერი სწორად არის დაყენებული, ახლა თქვენ უნდა გქონდეთ wifi წვდომის წერტილი თქვენს Raspberry Pi- ზე! ახლა გადატვირთეთ pi

sudo გადატვირთვა

შემდეგი, შექმენით OpenVPN კავშირი!

ნაბიჯი 5: OpenVPN დაყენება და VPN სერვისის პროვაიდერის კონფიგურაცია

ახლა, როდესაც ჩვენი Pi მაუწყებლობს wifi- ს, დროა დავიწყოთ openvpn! ჩვენ დავიწყებთ openvpn- ის დაინსტალირებით apt-get install

sudo apt -get დააინსტალირეთ openvpn -y

მას შემდეგ, რაც openvpn დაასრულებს ინსტალაციას, ჩვენ უნდა გადავიდეთ იქ, სადაც ვინახავთ ავტორიზაციის მონაცემებს და openvpn კონფიგურაციის ფაილს.

cd /etc /openvpn

პირველი, რასაც ჩვენ აქ გავაკეთებთ (ფარგლებში /etc /openvpn) არის ტექსტური ფაილის შექმნა, რომელშიც ჩვენ ვინახავთ ჩვენს მომხმარებლის სახელს და პაროლს VPN სერვისისთვის, რომელსაც ჩვენ ვიყენებთ.

sudo nano auth.txt

ყველაფერი რაც ჩვენ გვჭირდება არის შეინახოთ მომხმარებლის სახელი და პაროლი ამ ფაილში, სხვა არაფერი.

მომხმარებლის სახელი

პაროლი

მე უნდა დავამატო, რომ ამ ეტაპზე თქვენ უნდა გქონდეთ წარმოდგენა, თუ ვის გსურთ გამოიყენოთ როგორც VPN სერვისი თქვენი კავშირებისთვის. არსებობს ფართო კამათი იმის შესახებ, თუ რომელი სერვისია საუკეთესო ან უსაფრთხო, ასე რომ იყიდეთ გარშემო და შეამოწმეთ მათზე მიმოხილვებიც! ამ გაკვეთილის მიზნებისათვის, მე ვიყენებ კერძო ინტერნეტ წვდომას (PIA). ისინი საკმაოდ იაფია და აღიარებულია გარშემო, როგორც ძალიან საიმედო! თქვენ ასევე შეგიძლიათ დააინსტალიროთ თქვენი VPN, რომ დასრულდეს მსოფლიოს თითქმის ნებისმიერ მთავარ რეგიონში! კანადა? რუსეთი? Იაპონია? Პრობლემა არ არის!

თუ თქვენ იყენებთ პირად ინტერნეტს, მათ ასევე აქვთ თავიანთი საიტის მოსახერხებელი ნაწილი, სადაც შეგიძლიათ შეაჯამოთ openvpn კონფიგურაციის ფაილის ტიპი, რომელიც შეგიძლიათ გამოიყენოთ ამ კონფიგურაციაში! არსებობს სხვა ტიპის openvpn კონფიგურაციები, რომელთა გამოყენება შეგიძლიათ სხვა პროვაიდერებთან ერთად, მაგრამ მე გადავწყვიტე ავირჩიო ეს.

რომელი მომსახურების მიმწოდებელს არ უნდა ამოარჩიოთ, დასაკავშირებლად გჭირდებათ გახსნილი VPN კავშირის ფაილი (უნდა დასრულდეს.vpn ფაილის ტიპისთვის) აღნიშნული სერვისის პროვაიდერისგან. სიმარტივისთვის, მე დავარქვი ჩემსას "connectionprofile.ovpn" სანამ მას Raspberry Pi- ზე ჩავტვირთავდი. მას შემდეგ რაც გადმოწერეთ.ovpn ფაილი Pi- ზე, ან გადაიტანეთ Pi- ზე, დარწმუნდით, რომ ფაილი არის /etc /openvpn თქვენს Pi- ზე.

ღია vpn ფაილის სწორ საქაღალდეში გადატანის შემდეგ, ჩვენ უნდა შევცვალოთ ფაილის ტიპი, ვინაიდან openvpn ელოდება კონფიგურაციის ფაილს, რომელიც დამთავრდება.conp- ით.ovpn- ის ნაცვლად. როდესაც ეს გავაკეთე, მე მაინც მინდოდა შეენარჩუნებინა ორიგინალური ფაილი, მხოლოდ იმ შემთხვევაში, თუ რაიმე სახალისო მოხდა, ამიტომ მე უბრალოდ გამოვიყენე cp ბრძანება (რადგან თქვენ ხართ /etc /openvpn, თქვენ უნდა გამოიყენოთ sudo ნებართვები გასაშვებად ეს ბრძანება)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

შექმნილ openvpn პროფილის კონფიგურაციით, ჩვენ გვჭირდება სწრაფი ცვლილება, რათა მივაწოდოთ ჩვენი რწმუნებათა სიგელები, ასე რომ დროა ნანო კვლავ გამოვიდეს!

sudo nano /etc/openvpn/connectionprofile.conf

თქვენ მოგიწევთ იპოვოთ ხაზი auth-user-pass და შეცვალოთ ის auth-user-pass auth.txt

ეს ეუბნება openvpn- ს, აიღოს სერთიფიკატების ფაილი, რომელიც ჩვენ ადრე გამოვიყენეთ გამოსაყენებელი პროფილის ავტორიზაციისას.

შეინახეთ და გამოდით პროფილის კონფიგურაციის ფაილიდან!

ეს უნდა იყოს ყველაფერი VPN კონფიგურაციისთვის, მაგრამ ჩვენ გვსურს შევამოწმოთ, რომ ჩვენი ყველა კონფიგურაცია სწორად არის დაყენებული, სანამ VPN სერვისი ავტომატურად დაიწყება. გაუშვით შემდეგი ბრძანება VPN კავშირის შესამოწმებლად

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

თქვენ უნდა ნახოთ ტექსტის გადახვევა, როდესაც Pi ცდილობს VPN სერვისის პროვაიდერთან დაკავშირებას (იმედია შეცდომის შეტყობინება არ არის!), მაგრამ გსურთ დატოვოთ იგი სანამ ფანჯარაში არ იხილავთ ინიციალიზაციის თანმიმდევრობას. თუ საბოლოოდ ხედავთ ამას, ეს ნიშნავს რომ თქვენი Pi დაკავშირებულია თქვენს VPN სერვისის პროვაიდერთან! შეგიძლიათ გააგრძელოთ და მოკლათ პროცესი ტერმინალის ფანჯარაში ctrl + c დაჭერით.

ახლა, როდესაც VPN მუშაობს, ჩვენ უნდა გავასუფთაოთ მიმდინარე iptables. ჩვენ შეგვიძლია დავასრულოთ ეს შემდეგი სამი ბრძანებით

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

ვინაიდან ჩვენ გამოვართვით iptables, ჩვენ უნდა აღვადგინოთ nat წესი, რომელიც ადრე შევქმენით ამ tutorial- ში შემდეგი ბრძანების შესრულებით (ეს ბრძანება ნაცნობი უნდა იყოს!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

ახლა ჩვენ შეგვიძლია შევინახოთ ეს კონფიგურაცია წინა კონფიგურაციაზე, რომელიც წინა ნაბიჯში დავბრუნეთ. (ეს ბრძანება ასევე ნაცნობი უნდა იყოს!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

ახლა, როდესაც ჩვენ გვაქვს NAT წესები დაყენებული, ჩვენ უნდა შევცვალოთ ნაგულისხმევი კონფიგურაცია openvpn- ისთვის, რომ გამოვიყენოთ ჩვენი დაყენებული პროფილი. ჩვენ ამას ვაკეთებთ/etc/default/openvpn კონფიგურაციის ფაილის რედაქტირებით

sudo nano/etc/default/openvpn

იპოვეთ ხაზი, სადაც ნათქვამია #autostart = "ყველა", გამოაქვეყნეთ ეს ხაზი და შეცვალეთ იგი თქვენი openvpn კონფიგურაციის ფაილის სახელით (რა თქმა უნდა, მინუს. Conf)! ასე რომ, ჩემს შემთხვევაში, მე ვცვლი ხაზს autostart = " კავშირის პროფილი"

და შემდეგ შეინახეთ და გამოდით ამ კონფიგურაციის ფაილიდან!

ეს ყველაფერი უნდა იყოს VPN კონფიგურაციისთვის! უბრალოდ გადატვირთეთ Pi და დარწმუნდით, რომ ყველაფერი მუშაობს ცხელ წერტილთან დაკავშირებით და თქვენი IPaddress- ის შემოწმებით ისეთი საიტის საშუალებით, როგორიცაა whatismyip.com.

ამ კონფიგურაციით, არსებობს შესაძლებლობა, რომ თქვენი როუტერის IP მისამართი გაჟონა DNS გაჟონვის შედეგად. ჩვენ შეგვიძლია ამის გამოსწორება იმ DNS- ის შეცვლით, რომელსაც dhcpcd.conf ფაილში ვიხსენებ, რათა მივაწოდოთ გარე DNS სერვისს, მაგალითად Cloudflare!

გახსენით dhcpcd.conf ფაილი თქვენს საყვარელ რედაქტორში:

sudo nano /etc/dhcpcd.conf

იპოვეთ ხაზი კონფიგურაციაში #static domain_name_servers = 192.168.0.1, დატოვეთ კომენტარი ხაზზე და შეცვალეთ იგი შემდეგში: სტატიკური domain_name_servers = 1.1.1.1 და შეინახეთ/გამოდით კონფიგურაციის ფაილიდან. გადატვირთეთ Pi კიდევ ერთხელ და ახლა თქვენ შეგიძლიათ ორმაგად შეამოწმოთ, რომ თქვენი როუტერის IP მისამართი არ გაჟონა ipleak.net- ის საშუალებით.

კიდევ ერთი რამ, რაც უნდა იცოდეთ არის თქვენი როუტერის IP მისამართის გაჟონვა WebRTC- ის საშუალებით. WebRTC არის პლატფორმა, რომელსაც ყველა თანამედროვე ბრაუზერი იყენებს კომუნიკაციის უკეთ სტანდარტიზაციისათვის, მათ შორის მყისიერი შეტყობინებების, ვიდეო კონფერენციის და აუდიო და ვიდეოს სტრიმინგის ჩათვლით. ამ პლატფორმის გვერდითი პროდუქტი არის ის, რომ თუ ის არ არის შემოწმებული, მას შეუძლია გაჟონოს თქვენი როუტერის IP მისამართი, თუ VPN- თან ხართ დაკავშირებული. უმარტივესი გზა ამის თავიდან ასაცილებლად შეგიძლიათ გამოიყენოთ ბრაუზერის გაფართოებები ან დანამატები, როგორიცაა webrtc-leak-prevent.

ყველაფერი რაც თქვენს პიზეა დაყენებული, თუ გსურთ უზრუნველყოთ თქვენი ინტერნეტ ტრაფიკის დაშიფვრა, შეგიძლიათ დაუკავშირდეთ ამ ცხელ წერტილს და მთელი თქვენი ტრაფიკი დაშიფრული იქნება VPN- ის საშუალებით!

ვიმედოვნებ, რომ ისიამოვნეთ ჩემი ინსტრუქციით, ახლა კი უზრუნველყავით ყველა wifi !!

გირჩევთ:

დაიცავით თქვენი იდეები, დაიცავით თქვენი სამუშაო: 8 ნაბიჯი

დაიცავით თქვენი იდეები, დაიცავით თქვენი სამუშაო: მე დავკარგე მონაცემები რამდენიმე დღის წინ კომპიუტერის ავარიის შედეგად. ერთი დღის სამუშაო დაიკარგა.:/ ვინახავ ჩემს მონაცემებს ღრუბელში მყარი დისკის დეფექტის თავიდან ასაცილებლად. მე ვიყენებ ვერსიის პროგრამულ უზრუნველყოფას, რათა აღვადგინო ჩემი მუშაობის ძველი ვერსიები. მე ყოველდღე ვიღებ სარეზერვო ასლს. მაგრამ ამ დროს მე

ჟოლო Pi -> Wifi ცხელი წერტილი: 10 ნაბიჯი

Raspberry Pi -> Wifi Hotspot: ოდესმე წახვედით სადმე wifi– ს გარეშე და თქვენი მეგობრები არ გამოყოფენ ცხელ წერტილს? მე მაქვს და ამ ინსტრუქციებში, მე გაჩვენებთ ეტაპობრივად, თუ როგორ უნდა გადააქციოთ თქვენი Raspberry Pi wifi ცხელ წერტილად. კიდევ უკეთესი, ეს პროექტი დაგიჯდებათ ნაკლებად

უკაბელო ამწე მოდელი (SMART BOT) ჯაშუშური კამერით ქსელში (wifi ან ცხელი წერტილი): 8 ნაბიჯი

უკაბელო ამწე მოდელი (SMART BOT) ჯაშუშური კამერით ქსელში (wifi ან ცხელი წერტილი): ნებისმიერი პროექტის განსახორციელებლად ჩვენ გავდივართ რამდენიმე ნაბიჯს:-იდეების მოძიება პროექტებთან დაკავშირებული პროექტებისათვის საჭირო მასალების ბილინგი PCB და breadboard ექსპერიმენტებზე

ელექტრონული ყველა სეზონი, ყველა დღესასწაული, LED საყურეები: 8 ნაბიჯი (სურათებით)

ელექტრონული ყველა სეზონი, ყველა დღესასწაული, LED საყურეები: კარგი, ასე რომ, ჩვენ ვაპირებთ საკმაოდ მოწინავე საყურეების დამზადებას. ეს არ არის დამწყები პროექტი და მე ვურჩევ მათ, ვისაც სურს ამის გაკეთება, დაიწყოს მცირე პროექტებით და იმუშაოს თქვენი უნარებით აქამდე.ასე ჯერ .. ის რაც დაგვჭირდება. (ნაწილები) (1) ლ

დაიცავით და დაიცავით მონაცემები თქვენს ლეპტოპზე: 6 ნაბიჯი

დაიცავით და დაიცავით მონაცემები თქვენს ლეპტოპზე: ლეპტოპის დაკარგვა ცუდია; მნიშვნელოვანი მონაცემებისა და პაროლების დაკარგვა გაცილებით უარესია. აი რას ვაკეთებ ჩემი მონაცემების დასაცავად